Networkforensic

Threat hunting

SCADA IDS Rules

30 December 2017 - Blog Post # 672

DDOS service

Igennem mange år er julen bla. kendt for et kænpe spring i antallet

af DDOS attacks netop i jule dagene. Denne gang har FBI været pænt

fremsynet og

taget 15 af de største ned lige inden julen. Tænker at mange nu

kan game uforstyrret igennem julen.....

FBI jagter nu alle dem med en konto på en af disse DDOS services.

Måske nogen så får en extra julegave

92 SCADA IDS Rules

Efter frigivelsen af de første 69 SCADA IDS Rules, har jeg modtaget

flere pcap filer fra SCADA miljøer. Derfor har jeg opdateret de

nuværende 69 IDS rules til 92 SCADA IDS Rules.

Når man kigger ind i SCADA net med IDS systemer bør man se efter

anomale ting, dette har jeg også gjort med disse rules og de

tidligerer. I de nye pcap filer har jeg bemærket 2 væsentelig ting i

disse som jeg kort vil beskrive.

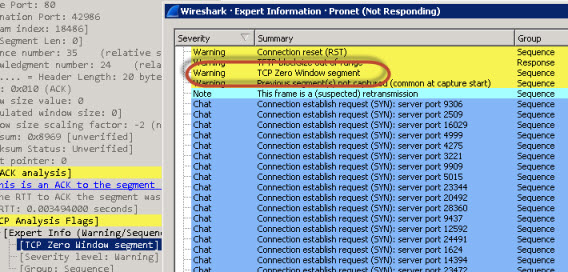

TCP Zero Windows

Når der foretages nmap scanninger imod SCADA udstyr så skal man være

meget opmærksom

på at da SCADA enheder typisk ikke har nogen særlig kraftig CPU, der

i forvejen er afsat til afvikling af den kode som de nu engang skal

køre. Med en simpel nmap scanning vil der ske det, at når der nmap

scannes imod enheder deres står og afvilker kode så er de yderst

nemt at opnå en "TCP

Zero Window" Det betyder kort sagt at enhenden nu ikke længere

kan behandles flere forespørgelser af enheden, så selvom man port

scanner imod noget der ville være åbent så vil man ikke set det i

sin nmap scanning alligevel, yderligere kan der opstå en DOS

tilstand på den enklete SCADA enhed. Scanner man i et

produktions miljø kan en simpel nmap scanning så kan det få

katastrofale konsekvenser for produktionen. Benyt derfor timer

funktionen i nmap såfremt et SCADA net ovehovedet skal scannes og

sæt denne lavt.

DNS

DNS er set i forbindelse med at disse PCAP filer er optaget i et

storet SCADA test netværk. Der er ikke en DHCP server eller DNS

servers til rådighed i et vel administreteret SCADA net. Så at se

efter DHCP Request bør få alle klokker til at ringe og DNS

forespørgelser bør ikke forekommer overhovedet. Men hvorfor ikke

opsætte DHCP og en DNS server på et SCADA net. Her tænker jeg det

udstyr der der bliver sat "ulovligt" på SCADA nettet kan man så

tildele IP, DNS og Gateways hen imod sinkholet net og honypot

systemer. Dette ville være rigtig godt til at fange uønsket ting der

bliver koblet på et SCADA net. Bare det at smide en almindelig

ubuntu maskine på et SCADA net vil give alerts big time for slet

ikke at nævne bare det en browser i dag starter som Firefox, IE og

Chrome laver ustyrligt mange DNS opslag rent default. På denne måde

kan man afslører rigtig mange ting der foregår som ikke burde

foregå. Alle logs kunne opsamles via et SIEM system og alerting

kunne laves på det.

Frigivet IDS Rules

Såfremt man syntes man skal kører nmap scanninger i sit

SCADA net vil jeg anbefale at man enten slår "General rules for NMAP

identification - SID:100001001 - SID:100002000" fra eller man

opsætter

Rule Threshold - Limit to logging 1 event per 60 seconds

69 SCADA IDS Rules

26 December 2017 - Blog Post # 671

4SICS - Nogen laver NC3 challenges. Men her laver vi PCAP

challenges.......

Basseret på frigivelse af ca 359MB pcap filer fra

netresec fra 4SICS, har jeg gennemgået disse for at se hvordan

SCADA

systemer angribes. Med almindelige SNORT eller ET-PRO rulesets er

der meget begrænset genkendelse af angreb imod typisk SCADA udstyr.

Med default opsatte rules fik jeg til at starte med 0 Alerts. Derfor

har jeg faktisk lavet 69 IDS rules til hvad der

sker i de frigivet pcap filer. Så nu kommer der alerts BIG Time....

De er jo begrænset til det jeg har set ske i disse PCAP filer og de

er lavet for at finde en metodik til generiske IDS rules og

metodikker for oprettelse af IDS Rule sets, der skal overvåge SCADA

netværk. Metodikken til at overvåge SCADA netværk er ikke så

forskellige som overvågning af almindelige netværk. Trafikken er

faktisk også meget begrænset til forholdsvis få protokoller porte

osv.

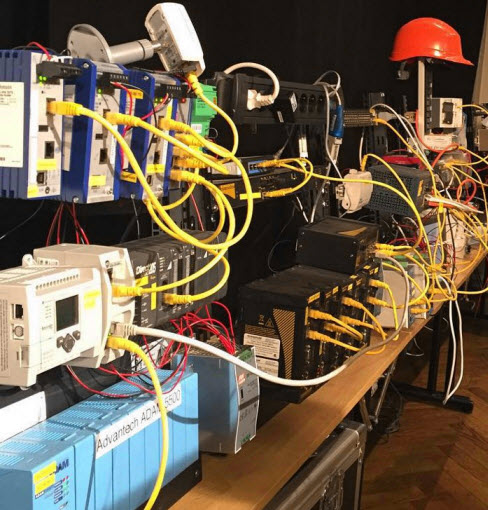

Dog ligger den store opgave i at kende sit eget netværk, men har man styr på det, vil det være en overkommelig opgave at opsætte IDS til overvågning af SCADA netværk. Det kræver dog at der bliver lavet IDS Rules ud fra PCAP filer optaget fra alle ens SCADA enheder, her er det ikke hver eneste men begrænset til modeller og versioner. Assesments til denne type netværk kræver dog lidt hardware hvilket ikke er dyrt, jeg har det selv liggende til en overkommelig pris.

Selve metodikken beskrev jeg på mit gamle netcowboy.dk web-site

tilbage i til 17 Oktober 2015 - Blog Post #502

Missede du denne kan du

hente den her i

PDF format.

IDS rules frigivet

Der er forskellige kategorier. Det er ikke de rigtige til alle

net, men vil alligevel sikkert kunne blive brugt af nogen.

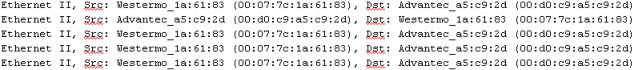

Anbefaling

Jeg vil anbefale at man tager sin pcap fil og ruller denne igennem

tshark med følgende command:

tshark -r input.pcap -T fields -E

occurrence=f -e eth >

c:\output.txt

OBS - Benytter man

eth.src

får man en ren MAC liste.

Det er langt hurtigerer at få et MAC-adresse

ejer overblik over hvad der egenteligt kører på ens netværk af

forventet SCADA udstyr via et MAC adresse overblik og det kan spare

en for bunker at tid i jagten på SCADA enheder. Har selv lavet et

lille powershell script der kan slå alle MAC ejerer op ud fra en TXT

file med MAC adresser.

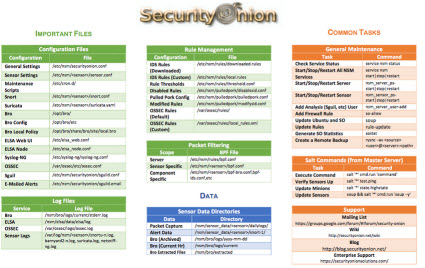

Yderligere vil jeg anbefale at alle rules bliver kørt på en

Security Onion,

det giver mange gode muligheder enten via ELSA eller via ELK at

opsætte alerts og anden for for databehandling. Kender ikke til

nogen kommercielle løsninger der kan give den samme mulighed for

netværkovervågning end en gratis Security Onion. Alt hvad du skal

bruge ligger der.

Jeg drømmer

om den dag hvor SNORT virker ned på MAC adresser....Det ville godt

nok hjælpe på en assesment !

Man kan benytte Wiresharks eget

online OUI tool.

https://www.wireshark.org/tools/oui-lookup.html

Basic known rules

Dækker over typiske ting jeg ser ske og som ikke burde ske i et

SCADA netværk, så som nmap scanninger, brute force attacks, SSH på

unormale porte, Remote Shell, Telnet på unormal porte, SSLv2 og 3

enheder, SNMP og HTTP.

Known SCADA equipment detection rules

Dækker over de enheder jeg har kunne finde trafik til der kan

genkende enheden ud fra tilgangen til disse enheder helt ned til model nummer. Jeg vil nok ikke

anbefale at de er aktive hele tiden men kun i forbindelse med en

assesment periode. De dækker jo langt fra over alt det der i dag

findes derunde af SCADA enheder.

Dækker over enkelte modbus commands. Men de viser hvem der laver forespørgelser til enheder. Dette burde jo kun være ens godkendte MASTER.

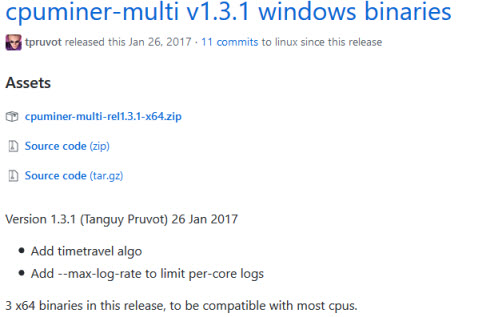

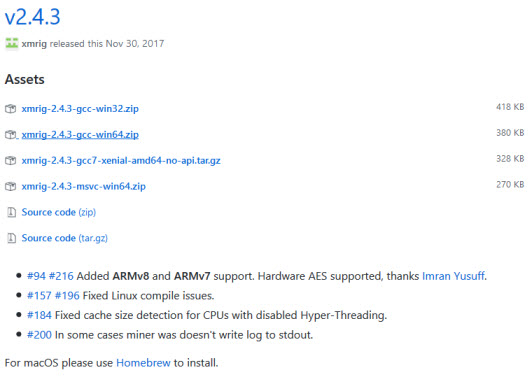

cpuMiNer - Bitcoin Miner

17 December 2017 - Blog Post # 670

Endnu en Bitcoin Miner

Rig EX skubber igen bitcoin miners ud. De fleste bygger på en forked

version af Pooler's CPUMiner. Der er fin AV detection på alle

sammen, så ingen problemer der. Dog kan de køre på forskellige OS.

IDS Rule Frigivet

Ligner næsten IDS rule fra XmRIG.

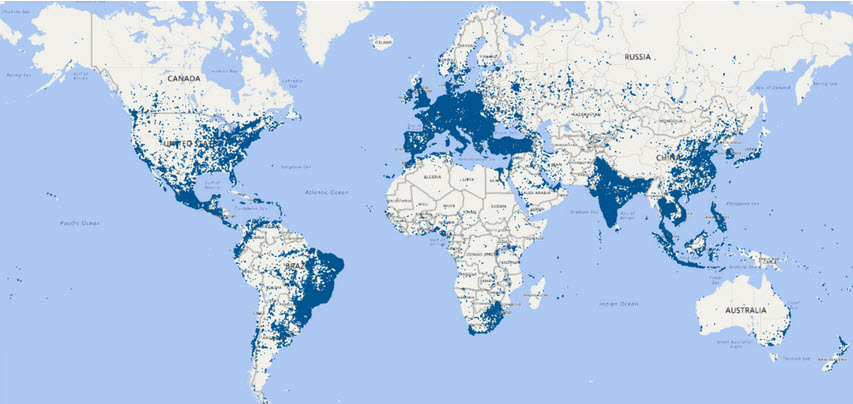

XmRIG - Monero CPU Miner - Trojan

16 December 2017 - Blog Post # 669

Bitcoin krusens skyld ?

Efter at Bitcoin kurserne er exploderet, ser vi nu en del Miners der

bliver spredt via de kendte exploit kits og Botnets.

Senest er open source XmRIG på vej ud i stort tempo.

Bemærk lige at al den energi mængde vi bruger i hele Danmark om

året er den samme mængde energi der bruges alene på BitCoin mining i

verden i dag. Det er ikke holdbart, det er også en af

årsagerne til jeg ikke er tilhænger af BitCoins. Politikkerne må

vågne lidt op nu. Flere lande har allerede truffe et standpunkt i

forhold til crypto valuta. Iden er god men energi forbruget er

yderst skidt for os alle. Alene det burde være argument nok til ikke

at tillade det.

IDS Rule frigivet

Kunne kun finde rules der ser efter andet en helt bestemte

kampanger. Den frigivet rule herfra ser efter alle versioner af

XmRig Trojan. Lidt tung IDS Rule med alle bliver fundet og

identificeret.

Popcorntime

13 December 2017 - Blog Post # 668

Hvem kan ikke li popcorn

Lader til at ISP'erne i Danmark nu skal blokke for domæner der

tilhøre Popcorntime. Jeg har skrevet om netop popcorntime tilbage i

Oktober 2016. Allerede fra dengang til nu er næsten alle domæner

skiftet ud. Hvordan forventer Statsadvokaten nogen siden at vinde

noget som helst her ved DNS blokeringer ? Det er mig en gåde.

De domæner de har beslaglagt er i virkeligheden ikke beslaglagt. De

skulle nok have været sinkholet men lige nu virker de dog stadig

fint (Testet imod TDC DNS servers) Den liste af domæner jeg kender

fra Oktober 2016 til i dag ser meget anderledes ud, gad vide hvem

der fremadrettet skal vedligeholde denne ? Det bliver jo endeløs

spil af penge til advokater.

Det virker også som om at de går efter de forkerte personer og ikke

bagmændene bag Popcorntime og alle dem der hoster deres

infrastruktur. Det kunne være de skulle prøve det, da det nok ville

have en bedre effekt, end at jagte brugerne som tit ikke ander hvad

der er lovligt på Internettet og hvad der ikke er.

Allerede under opstarten af popcorntime beder de dig starter din VPN. Man kan ikke fjerne VPN fra Internettet såfremt de skulle få en god ide her.

IDS Rule frigivet

Alle de gamle IDS Rules jeg tidligere havde frigivet er fjernet, da

de simpelthen ikke virker mere. Dog har jeg bemærket at SØIK (Særlig

økonomisk og International kriminalitet) har fået oprettet et

sinkhole til alle de domæner som de ved dom har overtaget. En IDS

rule til dette er frigivet i stedet for.

12,805 Free Yara rules

11 December 2017 - Blog Post # 667

Kæmpe bunke Yara rules

Det var godt nok mange Yara rules på en gang der er frigivet på

github af icewater. Det virker næsten som en fejl at de er frigivet,

men har da hentet en kopi af det hele...

Download herfra:

https://github.com/SupportIntelligence/Icewater

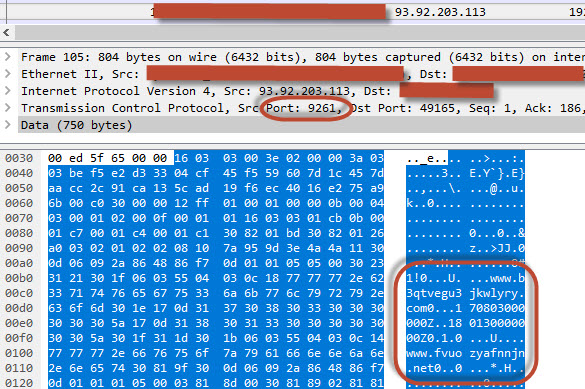

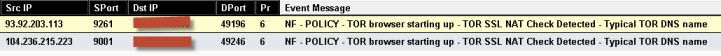

TOR-Browser detection

10 December 2017 - Blog Post # 666

Darkweb browser detection - hmmmm

Sjovt som ting får nye navne når befolkningen snakker om det. Men

darkweb browseren (hørt i radioen) altså

TOR Browseren

som er så "annonym" benytter et NAT tjek for at kontrollerer om den

befinder sig bag en NAT enhed. Fordi den laver det tjek, kan man

altid se om der er en der benytter sig af TOR Browseren og som

ønsker at være annonym. Dette tjek sker hver gang TOR browseren

starter op.

Det er i virkeligheden TLS trafik og kan decodes rimelig nemt i Wireshark. Man behøver dog ikke decode for man kan se direkte ind TLS data pakken.

Tidligerer frigivet IDS Rule

Jeg har tidligerer frigivet en IDS rule, denne var dog ret svag og

ikke aktiv som default da den krævede man skulle ændre i snort.conf

før end at den virkede.

IDS Rule frigivet

Denne lader til at virke hver gang og kræver ingen ændringer i

snort.conf. Så ønsker man at finde dem der benytter en TOR Browser,

så er der her en mulighed.

SHODAN IDS rules opdateret

9 December 2017 - Blog Post # 665

SHODAN en velkendt scanner.

Jeg har flere gange nævnt at det bestemt ikke er hensigtsmæssingt at

få sit udstyr scannet af SHODAN. Nu lader det til at SANS også har

fået samme holdning, hvilket jeg syntes også var på tide men rigtig

godt.

SANS daglig identificering af SHODAN

SANS har nu frigivet en URL hvorfra det er muligt at hente dagens

høst af SHODAN scanners.

https://isc.sans.edu/api/threatlist/shodan/

Dette virker direkte til IP tabels, hvilket er super fedt.

https://isc.sans.edu/forums/diary/Using+Our+API+To+Adjust+iptables+Rules/23113/

IDS Rules

Har opdateret IDS rules til dette. Bemærk at såfremt man ser disse

trigger, bør man tilpasse sine firewalls således at trafikken bliver

stoppet. Yderligere har jeg lavet en

liste med de IP adresser man bør blokke.

Gamarue / Alias Andromeda takedown

5 December 2017 - Blog Post # 664

Gamarue også kendt som Andromeda

takedown af FBI, Europol, Microsoft, Shadow Server mm

Tager hatten af for dem når de kan lave

denne type takedown. Syntes det er fedt når denne form for

samarbejde sker. Der burde ske meget mere af det.

Har selvfølgelig kigget på om man kunne lave lidt IDS rules der kan

identificere dette botnet, der er kendt for mere end 80 malware

familier. Det bedste er at se om der er trafik fra ens netværk til

nogle af sinkhole IP adresser som der benyttes til at sinkhole dette

"forholdsvis" store botnet.

Der findes lidt man kan kigge efter, som

er helt sikkert at se efter. Bestemt 1 IP adresse peger på Microsoft

også den del der er kendt for microsoftinternetsafety. Der findes

dog flere man kan benytte men har kun frigivet denne ene som burde

være nok. Det handler også kun om ca 1200+ domæner.

Læs mere her:

Microsoft

https://blogs.technet.microsoft.com/mmpc/2017/12/04/microsoft-teams-up-with-law-enforcement-and-other-partners-to-disrupt-gamarue-andromeda/

Europol

https://www.europol.europa.eu/newsroom/news/andromeda-botnet-dismantled-in-international-cyber-operation

Shadow Server

http://blog.shadowserver.org/2017/12/04/avalanche-year-two-this-time-with-andromeda/

IDS Rule frigivet

IDS rule er frigivet under Gamarue alias Andromeda BotNet. Bemærk at

jeg ikke har kunnet finde andre IDS rules der peger på dette.

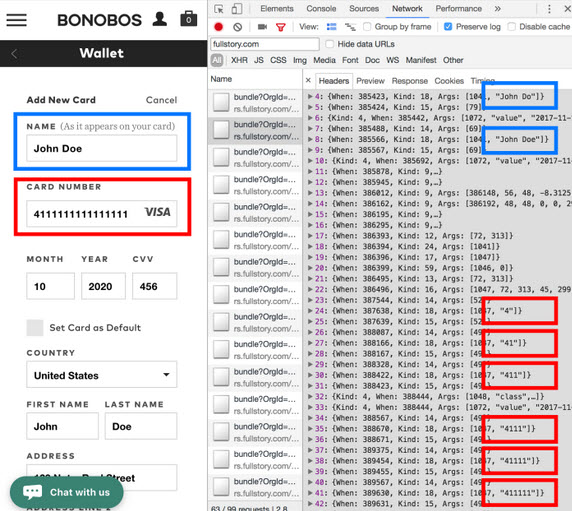

Session replay

30 November 2017 - Blog Post # 663

Det er næsten lige som godt som

at have en Trojan

RAT installeret.

Netop dette advarede jeg om på linkdin for en del dage siden. Der er

dog nu blevet publiceret en liste med en del danske domæner. Jeg kan

kun anbefale at man blokker alle domæner på listen indstil de har

fjernet disse scripts. Eller at man benytter ting som no-script osv.

Kan kun sige der er meget ufint

og så kan man ikke forstå, at folket benytter add blockers og

no-script osv.

Det her bidrager ikke til fordel for web-site ejerne.

Derudover kan man blokke disse domæner (Listen opdateret

02-12-2017)

clicktale[.]net

decibelinsight[.]net

fullstory[.]com

hotjar[.]com

inspectlet[.]com

logrocket[.]com

luckyorange[.]com

mouseflow[.]com

quantummetric[.]com

salemove[.]com

sessioncam[.]com

smartlook[.]com

userreplay[.]net

yandex[.]ru

Læs mere fra kilden her:

https://freedom-to-tinker.com/2017/11/15/no-boundaries-exfiltration-of-personal-data-by-session-replay-scripts/

Version2

https://www.version2.dk/artikel/315-danske-hjemmesider-filmer-hvordan-du-bruger-dem-totalovervaagning-1083285

Dk-Domæne liste

Hent

listen her med danske domæner

Den fulde liste fra kilden

https://webtransparency.cs.princeton.edu/no_boundaries/data/sr_site_list.csv.zip

Eller herfra

Networkforensic.dk

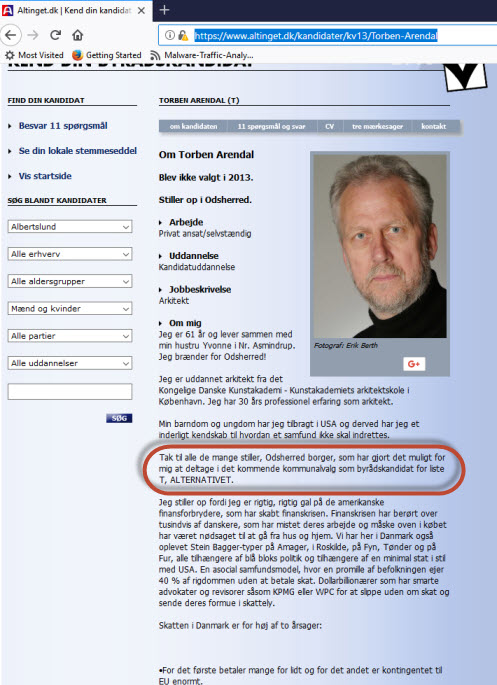

Kandidat fra Alternativet defaced - Opdatering

29 November 2017 - Blog Post # 662

Alternativet liste T.

Skal venligst gøre opmærksom på en lille forvirring ang Alternativet

og web defacement. Det er fra

Alternativet liste

T. Det Alternativet som de fleste kender ligger under liste Å

med Uffe Elbæk i spidsen. Men hvor kommer navnet så fra til

Alternativet liste Å kommer det mon fra

Odsherred ?. Men Alternativet litse Å vil ikke kendes ved

Alternativet liste T. Så meget kan jeg da konstaterer.

Beklager forvirringen Alternativet.

Men bare rolig...min IDS rule er heldigvis ligeglad med om det er

Alternativet eller andre der er blevet ramt af 7sign. Men jeg ville

da anbefale

Zitcom

at benytte den.

OilRig Deploys “ALMA Communicator” – DNS Tunneling Trojan

27 November 2017 - Blog Post # 661

DNS Tunneling Trojan er armatør

argtig

Unit42 har

publiceret en fin analyse af det de mener er forbundet med

APT-Oilrig. Det er et ret teknisk stykke malware, men måden DNS

tunnelen sender data på er begrænset til 4 Bytes pr. request . Dette

giver rig mulighed for at finde den på en DNS server. Mange DNS

servers i dag har en begrænsning på hvor mange DNS opslag det er

tilladt at foretage pr minut. Problemt er dog at finde denne

type DNS opslag såfremt det eksempelvis er en travl DNS server.

Bemærk at der i forhold til beskrivelsen og hvad de viser er

uoverenstemmeler i længder på unique identfer.

IDS Rule frigivet

IDS rule på domænet frigivet, selvom jeg stadig ikke er tilhænger af

IDS rules på DNS opslag. Det giver simpelthen for mange falske

positiver man så efterfølgende skal sidde og validerer. Har man

prøvet det ! Ved man at man ikke gidder det særligt længe. Jeg har

derfor lavet en IDS rule der ser generisk på udforminingen af DNS

opslaget op til de første 16 bytes. Jeg har ikke fået falske

positver ved replay af mere end 100GB trafik. Men man ved aldrig

hvordan det ser ud andre steder, så måske den vil kræve tilpasning.

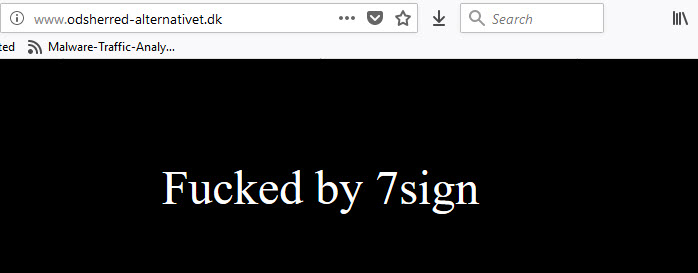

Kandidat fra Alternativet defaced

26 November 2017 - Blog Post # 660

Website defacements er ikke nyt, langt fra.Jeg ser fra tid til anden at lokale politikkerer opretter egne web-sites. Dette kan have en negativ effekt for både partiet de opstiller for, men også dem selv. Såfremt jeg var et politisk parti ville jeg nok anbefale de lokale politikkerne om at de kunne få spalte plads under partietes eget hoved web-site. Dette kunne være med til at tilsikre et mere ensartet parti, men forhåbentligt også et mere sikkerheds mæssigt overvåget website.

Det kan have uheldige konsekvenser såremt en politikker driver eget web-site og måske ikke helt har styr på sikkerheden. Der findes mange angrebs senarier hvorved en politikker ville kunne blive angrebet, helt ned på hans egen pc i bedste "Watering hole attack" stil. Det gælder både for web-site og eks. mail servers. Man behøver vel bare at tænke på Hillary Clinton. Hun ville nok give sin højre arm for at det ikke var sket for hende.

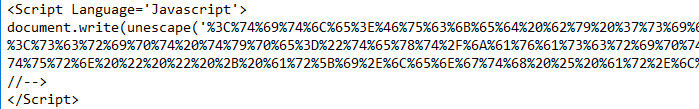

Gruppen 7sign

Denne gruppen har været aktiv siden november 2014. For at undgå detection benytter de javascript encoding der ikke bliver opdaget at særligt meget udstyr derude. Det er dog rimelig simpelt at decode.

IDS Rule frigivet

Da jeg allerede har en generisk rule der ser efter typiske defaced web-sites, så er dette en tilføjelse da 7sign benytter en lidt anden måde at deface på. Dog har jeg også frigivet rules således at et hosting provider ville få glæde af disse IDS rules.

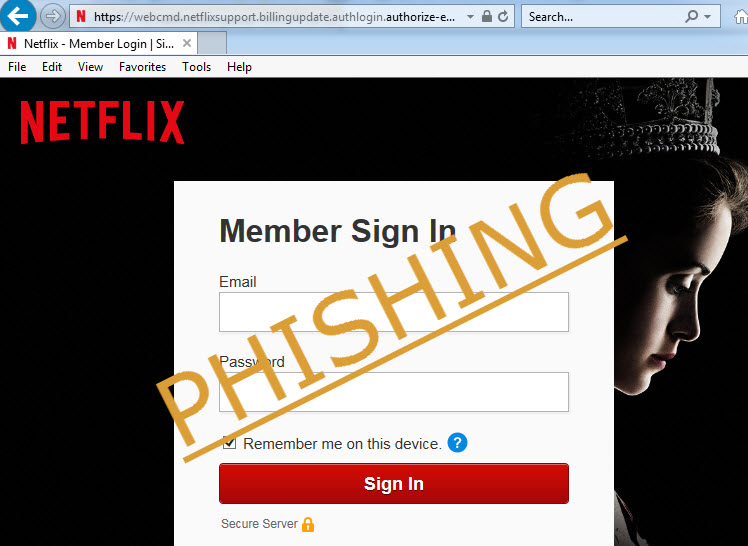

Netflix Phishing

23 November 2017 - Blog Post # 659

Der er Netflix phishing i omløb

Tror ikke impact er særlig stor da domænet allerede er blokket af Google Safebrowsing.

Bemærk at dette phishing site benytte et gratis certifikat fra Lets Encrypt. Dette certifikat er validt fra 22-11-2017.

Anbefaling

Blok for følgene domæne authorize-eu[.]com og kig efter de

hosts der har tilgået et web-site med følgende certifikat:

cert_serial=0315FFC1F9492F8AEA0F9A4CA7BA22174611

Søg på domænet

og få alle IP der har tilgåeet phishing sitet. Ud fra trafik kan det

ikke afgøres om brugeren har indtastet bruger navn eller password.

Kontakt brugerne.

webcmd.netflixsupport.billingupdate.authlogin.authorize-eu.com

groupby:srcip

IDS rule kigger kun efter de sites hvor der bliver tilgået over HTTP

Retteelse til blogpost af 12 November

23 November 2017 - Blog Post # 658

Fik en henvendelse om en manglende IDS rule

Det lader til jeg fik skrevet artiklen omkring RDP på unormale

porte, men aldrig fik publicret denne IDS rule. Det er den så nu -

Beklager det gik sikkert lidt for hurtigt.

Den er publiceret med sid:5022601

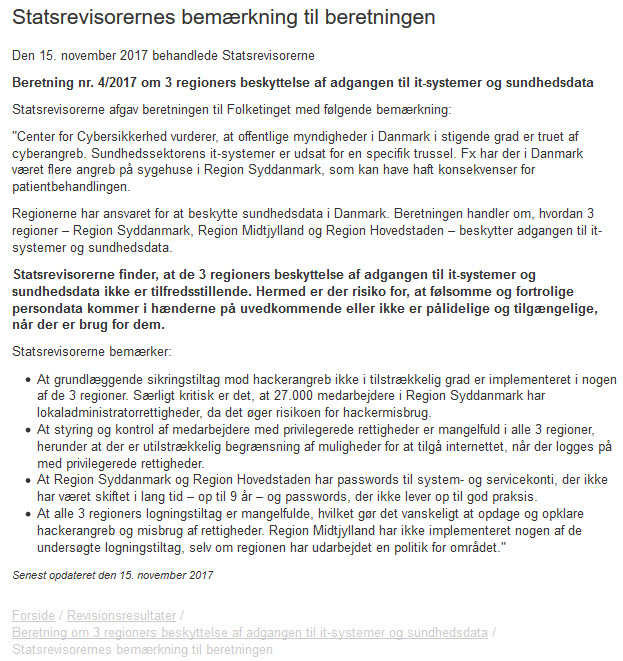

Regioners omgang med administrative rettigehder

17 November 2017 - Blog Post # 657

27.000 medarbejdere med admin rettigheder og passwords der ikke har været udskiftet i 9 årDenne kritik er i høj grad på sin plads. Kan kun være enig med Peter Kruse, Rigsrevisionen og CFCS i denne sag. Dog er der dog flere ting i denne sag som lige falder mig på sinde. "Flere angreb på Region Syddanmark som kan have haft konsekvenser for patientbehandlingen" Hvad dækker det over ?

Når der har været angreb på Region Syddanmark. Så står der faktisk her, at vi ikke ved hvad der skete fordi der ikke er tilstrækkelig opsat logning !!!!! Så ingen kan sige hvad der evt er mistet eller hvem det er gået ud over ? Gad hvide om de overhovedet kunne sige om der har været kørt en "dcprome" på en af deres servers ?

Der er flere

Denne gang er det gået ud over de 3 regioner. Men jeg ser mange der stadig benytter admin rettigheder, som har manglende logning osv osv. I virkeligheden har de sikkert bare gjort som de plejer.

De argumenter jeg næsten hører hver gang er virkelig ikke så gode. Eks. jamen vi har en applikation der ikke virker ellers... For mig at se er risikoen ved ikke "bare" at slå en applikation ihjel simpelthen så høj og mange forstår ikke denne høje risiko, da den jo ikke kan måles sådan relativt nemt. Eks det vil koste 300k at få den ændret/udviklet, men hvad er det sammenlignet med at man kan miste hele sin forretning til millioner. Jo ved godt at nogle applikationer kan have stor indvirkning, men har endnu ikke set et at disse problemer der ikke kunne løses forholdsvis simpelt.

Et andet argument jeg også hører er at Vi venter til vi kommer over på Windows 10. Og ja ja da. Men infrastrukturen der ligger under, kan så blive hacket til højre og venstre imellemtiden og du ville ikke vide det. Det er jo så den infrastruktur du vil bygge din Windows 10 på ?

Hører ikke om nogen der siger vi bygger et nyt domæne fra bunden af, hvor det ikke er legasy junk der følger med. Mange køre stadig på arvet systemer tilbage fra NT4.0 tiden hvor opgraderinger bare har fundet sted løbende. Her vil fjernelse af admin rettigheder sikert kun have en begrænset effekt, for ingen kan eks sige om der har været udstet en "golden ticket". Så der er i virkeligheden flere ting at tage højde for end "bare" admin rettigheder i sig selv.

Til dem med admin rettigheder over det hele

Byg et nyt domæne med tilhørende infrastruktur over det hele. Ingen migreringer af brugere osv. Et gammelt råd lyder (Man kan ikke bygge sikkerhed på noget der ikke var sikkert til at begynde med)

Højeste prioritet

Den højeste prioritet for en virksomhed i dag burde være at få fjernet/begrænset alle admin rettigheder fra brugerne. I virkeligheden er dette ikke svært. Dårlige admins gør det bare tit svært for dem selv sammen med manglende fokus fra forretningen / virksomheden der tit ikke forstår probelematikken i det.

Til alle de professionelle derude

Har for et par måneder siden var jeg på kursus hos SANS, hvor Rob Lee meget højt sagde til alle de professionelle Cyber Threat Hunters. Såfremt i er ved at få job i en virksomhed hvor brugerne har admin rettigheder, så find en anden virksomhed arbejd for. Fordi virksomheden kan ikke beskyttes og i vil få arbejde til i dør at stress. Det er meget meget sandt.

Hvad med Unix / Linux systemer

Det er sikkert som ammen i kirken at de mange steder har de samme problemer.

Paradokset

Paradokset i det her, er at historien vil gentage sig selv. Hvis vi kunne gå 10 år frem og se tilbage på i dag så er der sket nye ting og det jeg skriver om i dag vil sikkert slet ikke være gældende om 10 år. Hvem siger ikke at Microsoft om 10 år sidder på alt hvad der hedder AD og så har vi sikkert et AD der dækker for hele verden. (Bare et gæt)

Men en ting ved jeg. Om 10 år begår vi de samme fejl de ser bare lidt anderledes ud :-)

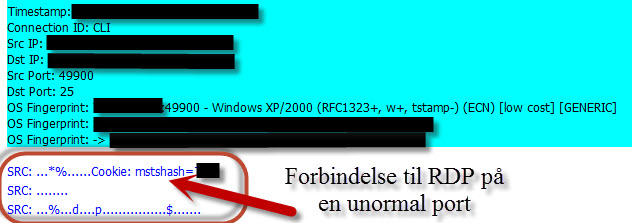

Hacker bruger RDP på unormale porte

12 November 2017 - Blog Post # 656

Hacker adgang via RDP på random porte.Info

Har netop hjulpet en bekendt der har en lille virksomhed. Det visete sig at hackeren bare brugte ubenyttet regler, der ikke var fjernet i firewallen til at kunne forbinde sig via RDP udefra direkte via RDP til 2 forskellige systemer. RDP foregik til TCP PORT 21 og 25. Dette er jo normalt FTP og SMTP. RDP var ikke tilladt i firewallen udefra, dog var der en web-server på den ene af de ip adresser der manglede lidt patchning.

Man kan skifte RDP porten meget simpelt via et REG hack i Windows eller via Powershell. Selv brugt han dog normalt VNC til admin af sine Windows servers. Det var også rimelig nemt for mig at finde ud af at forbindelser blev skabt til systemer på SMTP porten, der bestemt ikke var SMTP trafik.

RDP forbindelse

Anbefaling

Som altid pacth systemer. Fjern gamle firewall regler der ikke benyttes. Brug IDS systemer. Luk alle unødvendige porte på systemer såfremt de ikke benyttes osv osv.... Man kan så sige at såfremt RDP var blevet benyttet istedet for vnc, ville han måske have opdaget lidt tidligere, at han ikke kunne forbinde sig til RDP på sine systemer da porten jo var lavet om på systemet. Selvom systemer står i en DMZ brug lokale host firewalls på alle systemer.

RDP på unormale porte

Denne metodik med at ligge RDP til eks port 3390,3391,3392 osv er der desværre nogen der benytter. På den maåde kan man forbinde sige til forskellige systemer, såfremt man kun har 1 public ip adresse. Her vil jeg klart anbefale at man benytter Ipsec eller anden VPN løsning istedet for. Aldrig åben RDP direkte på Internettet fra ANY. Der er simpelthen for meget scanning efter disse på Internettet i dag.

IDS Rule frigivet

Jeg har på baggrund af dette, lavet en IDS Policy Rule der

kigger efter RDP forbindelser på porte der normalt ikke benyttes til

RDP.

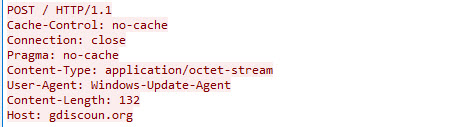

Necurs Botnet

22 Oktober 2017 - Blog Post # 655

IDS ruels til Necurs BotnetInfo

I forbindelse med at Necurs Botnet misbruger sårbarheden i DDE. Så benytter den i sin udbredelse af Locky Ransomware nogel ret forfejlet forsøg på at skjule sig, når den henter sin payload med en krypteret exe fil ned. Det gør at den ret unik at genkende i trafikken.

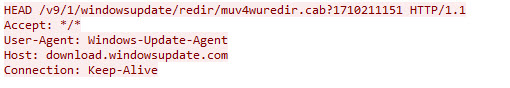

POST

Det er mere end sjældent jeg ser nogen henter en fil med et POST request. Typisk benyttes GET

Windows-Update-Agent

Siden hvornår har en Windows update agent peget på andet end windowsupdate.com.

Malware download via POST fra et domæne der ikke er relateret til Microsoft.

Valid request imod windowsupdate.com fra en ikke inficeret pc.

IDS Rule frigivet

Har selvfølgelilg frigivet en IDS rule der kigger efter

POST imod domæner med en Microsoft User-Agent som ikke er relateret

til Microsoft / windowsupdate.com

Dynamic Data Exchange (DDE) protocol

21 Oktober 2017 - Blog Post # 654

0-day exploit i MS-Office

Info

Sensepost har frigivet information om hvad nogen kalder for et

exploit 9 Okt 2017, det vil jeg nok ikke kalde det, men nok mere en

udnyttelse af features i MS Office der leder til ren command

execution.

Ondsindet kode i omløb

Lidt nu er der blevet opfanget kode der installerer bla. Locky

Ransomware, DNSMessenger mm. Dette sker bla via Necurs Botnet som

kontrollere mere end 6 millioner pc'er verden over. Der er

ikke ummidelbar god genkeldelse af denne type angreb. Kun 15 ud

af 60 AV producenter fanger det.

Test

Jeg har

frigivet en test

man

selv kan prøve med følgende kode indlejret: -> Password: NETC123

{DDEAUTO c:\\windows\\system32\\cmd.exe

"/k calc.exe" }

Anbefaling

Jeg ved ikke om Microsoft lige er på trapperne med en fix til dette

problem, men lige nu virker det i Word og Excell. Jeg kan klart

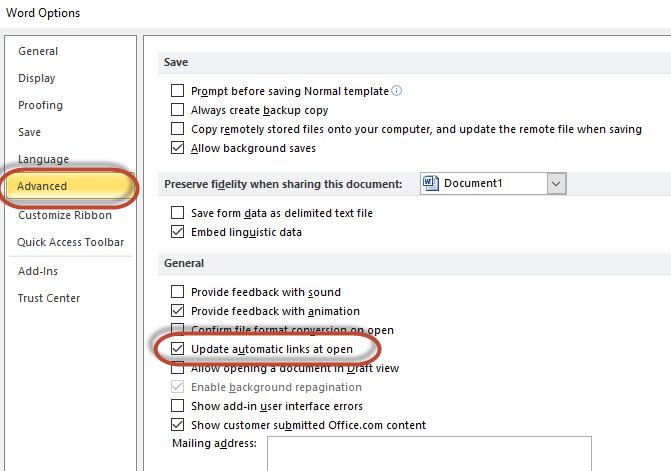

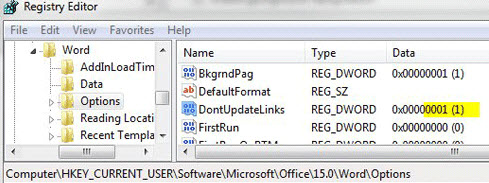

anbefale at man slår "Update

automatic links at open" fra i både word og excell. Kan også

gøres som herunder via et reg hack.

Command execution kan spottes såfremt man benytter sysmon, her kan

man se at office har været startet med et Command line argument.

Ref til reg filer

https://gist.github.com/wdormann/732bb88d9b5dd5a66c9f1e1498f31a1b

Office 365 Phishing

13 Oktober 2017 - Blog Post # 653

Phishing med overraskende stor succes

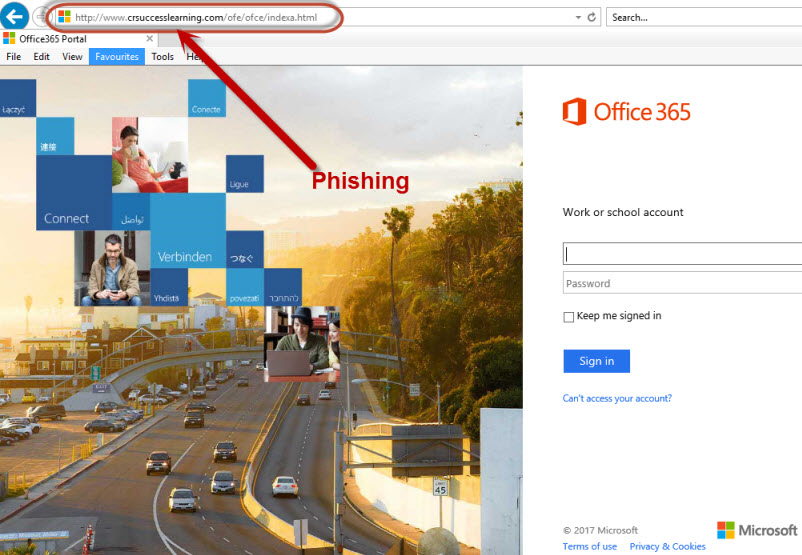

Lidt lærer penge til alle der benytter Office 365

Har netop været på et kursus hos SANS i Prag. Her var der en der

fortalte os hvor stor susses Phishing imod virksomheder der benytter

sin af Office 365 egentelig har

Vi har på det seneste set en del angreb imod virksomheder der benytter sig af Office 365. Det foregår som almindelige phishing angreb. Brugerne hopper så i fælden og giver sit password til hackerne bag phishing sitet. Nu kommer så det der overrasker.....

Hackeren logger så på udefra til Office 365. Her kan han have adgang indtil at det opdages at brugeren er blevet udsat for Phishing. Typsik vil virsomheden så lave et password reset på den pågældende bruger der er blevet udsat for phishing. Her skulle man så tro at man var "home safe" Men nej... Hackeren har adgang indtil at den validerings token udløber som virksomhedens har udstet via egen AD controller op imod Office 365. Typisk er det fra 1 til 7 dage. Som virksomhed skal man tilsikre at alle udstete tokens bliver resat og ikke kun brugerens password.

Bemærk at mange også har bla, sharepoint sites, onedrive, kontakter, mails mm liggende på Office 365. Her er det vigtigt at alle ADFS logs bliver gennemgået for x-fil af data fra disse. MEGET VIGTIGT...Yderligere skal man tjekke brugerens konti da hackeren typisk opretter forward rules direkte fra brugerens slettet mails. herfra begyder hele cirkuset til CEO-Fraud.

Anbefaling

Såfremt man benytter sig af løsninger som office 365 eller

tilsvarende. Så er det et yderst vigtigt at man benytter sig af two

factor authentication. Dette skal også gælde for mobil telefoner og

mobil telefon kan ikke bruges som en second factor, såfremt der også

ligger mails på den.

Det er næsten det eneste der tilsikre at virksomheden ikke mister alle sine data, ved simple angreb som det her. Derudover siker two factor authentication også imod så meget andet.

IDS Rule frigivet

Har selvfølgelilg frigivet en IDS rule der kigger efter

Office 365 Phishing web-sites.

Mobilepay

29 September 2017 - Blog Post # 652

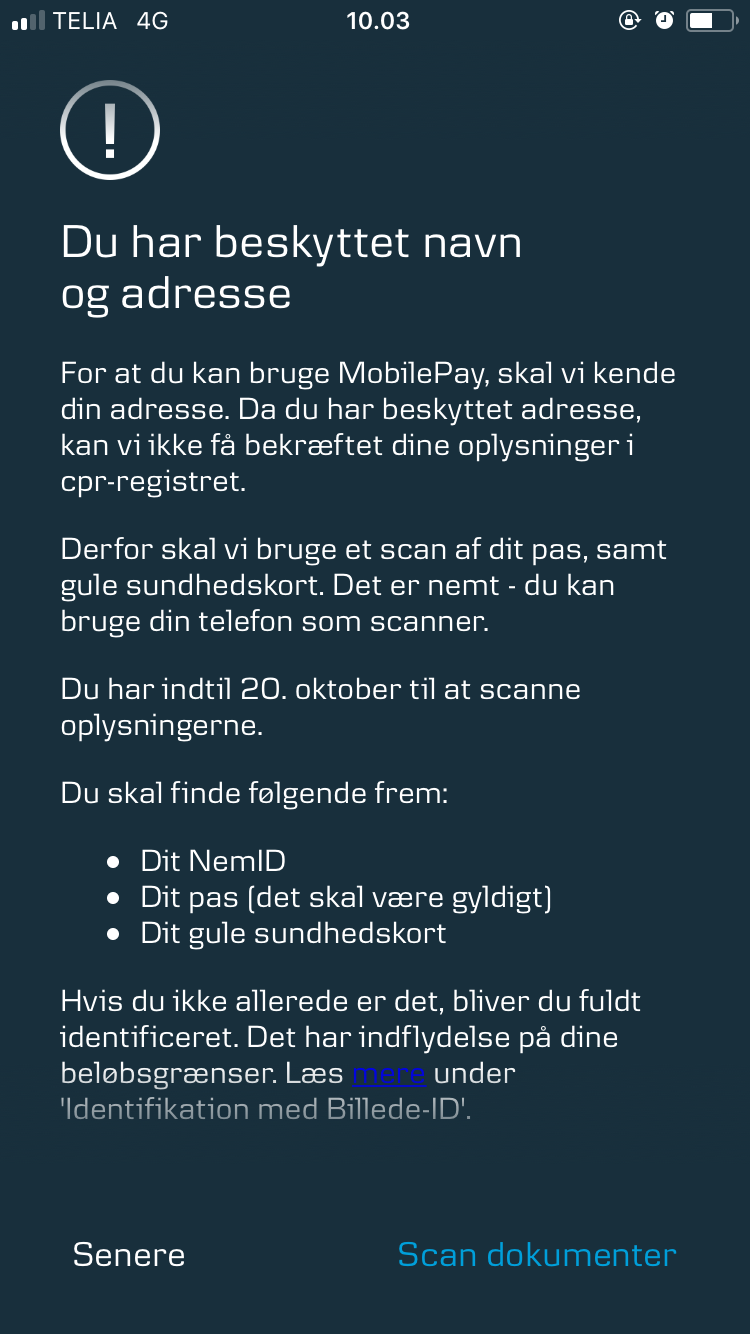

Det er altså en ommer.Adresse beskyttelse.

Såfremt man eks er ejer af domæner og ønsker at ens private information forbliver annonym, kræver det at man får adresser beskyttelse via CPR-registret. Efter at Mobilepay så er blevet overtaget så kræver de åbenbart en eller anden form for ny validering. Men jeg tænker at validering jo kan ske via NemID. Men...nej nej her er hvad der åbenbart kræves af Mobilepay. Dertil kan jeg tilføje en ting.......GLEM DET. Ingen skal scanne deres mest hellige dokumenter og sende disse via en telefon. Jeg kan tænke på 1000 ting der kan gå glat med den fremgangsmetode !

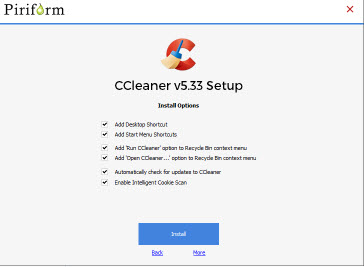

CCleaner APT Incident

23 September 2017 - Blog Post # 651

CCleaner er også en del af ens supply chain.Baggrund

18 September bleve det kendt at CCleaner var blevet hacked med en payload med stærke relationer til APT-17. Hele metodikken i dette attack er bestemt avanceret og meget klart en APT aktør.

Jeg tror at mange overser dette attack der bestemt i mine øjne overgår både WannaCRY og NOT_Nyeta der ramte Mærsk. Dog er skaden pt. til at overse for mange, men jeg er ret overbevist om at har man haft den skadelige version installeret i sin virksomhed så har man mistet data i det format at APT-17 nu kender ens infrastruktur med sikkerheds produkter mm. da den har foretaget en del data indsamling. I den forstand er man nu blevet en nemmere mål at angribe fremover fra APT-17. Alene i USA er 540 .gov domæner blevet indsamlet, hvilket kan have katastrofale bivirkninger. Tror mere og mere på at metodikken omkring "Change the battlefield" er noget man skal begynde at kigge mere på fremover.

Kendte domæner

De kendte domæner der er frigivet har også været rediregeret til U.S. Army Intelligence Center på Fort Huachuca. Dette var dagen efter det blev frigivet at CCleaner var hacked. Dette sker ikke uden grund. Vil man kigge efter de frigivet domæner, skal man se tilbage fra denne dato 15 August 2017 frem til 12 September 2017.

ab6d54340c1a[.]com

aba9a949bc1d[.]com

ab2da3d400c20[.]com

ab3520430c23[.]com

ab1c403220c27[.]com

ab1abad1d0c2a[.]com

ab8cee60c2d[.]com

ab1145b758c30[.]com

ab890e964c34[.]com

ab3d685a0c37[.]com

ab70a139cc3a[.]com

Supply chain

Supply chain er ikke kun hardware, det er bestemt også software. Tillader man alle sine brugere at installerer hvad som helst så kan man få problemer igen som dette fremover. Al software der snakker hjem til en opdaterings funktion er i princippet i spil for Supply chains. Alene antallet er virksomheder der kan været ramt af denne Supply chain, overgår med længder det vi så imod Mærks hvor M.E.DOC var dem der blev ramt. Man vil ikke som virksomhed kunne gennemskue det, såfremt man tillader alle brugere at installere hvad som helst. Så tiderne hvor brugeren kan dette, bør klart så for fald. For mig at se er det ret indlysende...hvad vil man ? Miste sin virksomhed eller fjerne denne mulighed for brugeren !!! Dette bør være en del af "Change the battlefield".

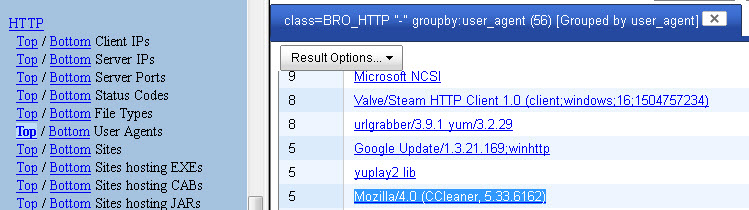

IDS Ruels

De frigivet IDS ruels her ser på om der er bla. benyttes den backdoored version af CCleaner. Yderlilgere har jeg fremstillet en generisk rule der kigger på den DGA der benyttes i forbindelse med CCleaner på basis af havd jeg har kunne se i de frigivet domæner. Hvor mange falsk positiver den kan give ved jeg pt ikke. Til sidst en policy rule der ser efter alle 5.x versioner af CCleaner. Denne type software bør ikke høre hjemme i en virksomhed, da den også kan fjerne forensic spor fra PC'er.

Benytter man Security Onion så er en undersøgelse efter Host med den inficeret version overstået på sekunder.

Se efter User Agents via Elsa i Security Onion

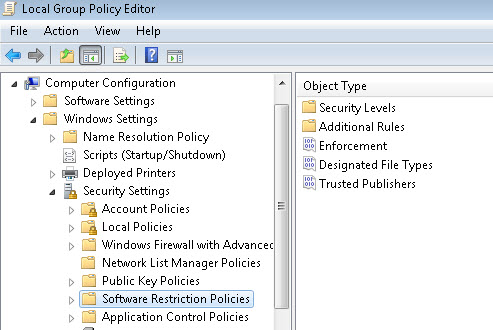

Alternativer.

Benyt SRP rules til at blokke for CCleaner. Man behøver ikke at lave 64Bit SRP ruels. Jeg har testet denne på både 32 og 64 BIT så denne variabel er fin %PROGRAMFILES%. Der kan også hentes Yara ruels fra internettet der kan benyttes til at scanne sine hosts med. Tjek også om man har trafik til IP 55[.]255[.}44[.}169 på følgende dato 2017-09-19.

Man kan også begynde at lede efter certifikatet med følgende oplysninger

Thumbprint

F4BDA9EFA31EF4A8FA3B6BB0BE13862D7B8ED9B0

Serial Number

4B48B27C8224FE37B17A6A2ED7A81C9F

CN = Piriform Ltd

O = Piriform Ltd

L = London

S = London

C = GB

Windows Hardening med SRP

16 September 2017 - Blog Post # 650

Bekæmp Ransomware med Windows Software Restriction Policy.Baggrund

I forbindelse med at jeg efterhånden har frigivet mange SRP Rules "Software Restriction Policys", til Windows i relateret til kendte malware kampanger, hvor de seneste har været til bla. WannaCry og ikke mindst NOT_Nyeta som ramte Mærsk. Så ville jeg her se hvor mange rules der skulle til, før jeg kunne tage top 10 af de mest normale trusler som rammer mange virksomheder herunder ransomware. Dette forløb udviklede sig til, at til at jeg nu har gennemgået den kilde jeg benytter, som foretager analyser af malware kampanger der er i omløb. Nu begynder der at vise sig et billede af, at jeg med et meget lille antal SRP rules rent faktisk kan fjerne alle ransomware kampanger på en Windows maskine. Det er også selvom en maskine køre med administrative rettigheder på alle brugere eller om brugeren er logget ind som administrator.

Test af Rules

Den ene SRP rules har været kørt på godt 11.000 hosts siden midt 2016. Før det var der enkelte tilfælde af ransomware med krypteret pc'er til følge. Med simple SRP rules har der ikke siden midt 2016 været rapporteret tilfælde af ransomware frem til i dag. Så jeg tror selv på de virker i et godt omfang. I den samme periode har jeg dog set forsøg på inficering, men uden at malware har kunnet finde et "foot hold" på den makine den har forsøgt at inficerer. Så ingen krypteret maskiner siden midt 2016. (7-9-13).

Malware Familier

Rigtig mange malware familier benytter sig altid af de samme filplaceringer hvorfra en given fil skal køre, dette gælder især for alle Ransomware familier der findes i dag. Det er sjældent eller som i næsten sker aldrig, at taktikken udskiftes fra dem der udsender alle disse malware familier. Det betyder jo at man kan lave en killswitch med SRP rules, der knækker måden hvorpå en eks stykke ransomware gerne ville kunne inficerer en maskine. Det gør det jo faktisk ret simpelt at knække hele familier. Dækker de her rules alt. NEJ langt fra. Stright hacks, Targeted attacks osv osv..kan man stadig ikke fange med ligenetop det her da de skifter placeringer. Men de dækker bredt og mange nye familier af ransomware benytter samme metodikker. I virkeligheden kan dem der laver malware benytte sig af teknikker der ville kunne bypasse SRP rules på flere områder, men faktum er at de ikke gør det. Netop dette skal man udnytte. Det kræver heller ikke meget at følge med i de nye familier, der findes rigeligt af analyser af malware derude eller man kan lave disse analyser selv som jeg ofte selv foretrækker at gøre.

Nogle af de testet ransomware familier

Locky Ransomware, Globeimposter Ransomware, Gryphon Ransomware, BTCWare Ransomware, Nemucodaes Ransomware, JAFF Ransomware, Cerber Ransomware, Cryptomix Ransomware, SPORA Ransomware, Revenge Ransomware, MISIl Ransomware, Matric Ransomware, Matrix Ransomware

mm. Det er også dem der er blevet spottet mest derude igennem 2017. Senest har LOCKY udsendt mere end 23 millioner spam mails med Locky ransomware.

SRP i et SOC Team

Software Restriction Policys er overset af rigtig mange som en metode der kan være med til at hardne Windows miljøer. I virkeligheden kunne jeg finde mange andre metodikker der ikke omhandler blacklistning men whitelistning, som jeg hellere ville benytte. Men denne simple teknik med SRP rules vil jeg klart anbefale at sysadmins gør sig bekendt med, da den kan være med til at forhindre mange former for spredning af malware i forbindelse med mange typer incidents. SRP rules kan bestemt også være med til at forhindre et igangværende angreb. Det er nemt hurtigt og alle Windows pc'er kan bruge det. Så et SOC team bør allerede være godt indarbejdet i dette.

Downsides / Forudsætninger

Der nogel downsides ved bruges at disse og nogle forudsætninger. For det bedste resultat bør brugerene ikke køre med admin rettigheder på systemerne, det giver næsten sig selv. Gør de ikke det er man nød til at enforce policy på "all users" Det vil stadig virker med med en større mulighed for falske positiver. Kører de derimod kun med user rettigheder, så bliver antallet af falske positiver forholdsvis lille og man kan diskluterer om man i virkelighed blokker for meget, mange admins ville nok mene at dette ikke er tilfældet. Det er et afvejnings spørgsmål den enkelete må stille sig selv.

Frigivet SRP Rules

Det er desværere kun lykkedes mig at finde meget begrænset materiale om hvordan man bør opsætte SRP bedst muligt, så arbejdet omkring test, analyser osv har selvfølgelig fyldt en del i starten da jeg gik igang, men jeg håber det kan være med til at belyse muligheden med at være i stand til at kunne oprette killswitches selv og dermed være istand til hurtigt at kunne beskytte egen infrastruktur mod igangvære trusler. Det er i denne forbindelse også lykkedes mig at fjerne hele 60+ familer/kampanger med simple SRP rules. Disse rules kan jeg dog ikke frigive, da mange stadig er i test, men de lader til at have en god indvirkning hver gang en ny kampange bliver sendt afsted, så er de allerede dækket og jeg behøver ikke være så afhængig af om et AV produkt nu lige er opdateret.

Frigivet SRP Rules

De 2 rules der fanger mest har jeg frigivet her. Det er 2 af ialt 6 rules, men er dem der fanger mest.De virker og er testet på Windows 7 - 8 og 10.

%LOCALAPPDATA%\Temp\*.exe

%APPDATA%\*.exe

Opret "New Path Rule" Sæt inforcement til at dække "All users except local administrators" og "All software files". Jeg kan efterfølgende anbefale at man holder øje med Microsoft Event ID 866. Det fortæller hver gang at en SRP rule har blokket noget den skulle / ikke skulle. Dette er perfekt såfremt man opsamler disse logs i et SIEM system, eller kan kan indsamle på anden vis.

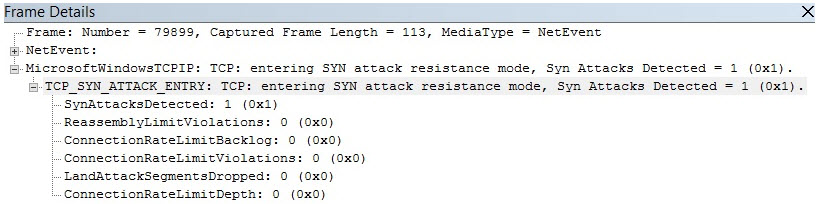

TCP Hardening

20 August 2017 - Blog Post # 649

Syn Attack Detected og manglende Event ID's.Slow TCP attacks

I forbindelse med mit arbejde ser jeg mange former for forskellige DDOS angreb imod kunder. Her hjælper vi med at fjerne disse angreb ved at benytte noget meget avanceret udstyr, der bestemt ikke er billigt, men ofte nødvendigt. Nogle af de angreb vi ser i dag er bla. Slowloris attacks og HTTP Referer Attack også kaldet slow attacks.Rigtig mange er sårbare overfor disse angrebs typer fordi de bla. benytter ældre systemer så som Windows 2000 til 2003.Dog er det ofte ikke hosting virksomhedens skyld "direkte" men ham der eks vil hoste og lave admin på sit eget system og som ikke kan/vil opgradere til seneste version af OS og som ikke lige får lavet den nødvendige sikkerhed.

I forbindelse med ældre systemer kan jeg anbefale at man benytter sig af TCP hardening på sine servers. På Windows servers kan jeg anbefale at man benytter sig af Microsoft's vejledning Denne kan bestemt hjælpe imod disse angrebs typer på ældre systemer. Dette kan også styres fra et AD. En fin video på youtube viser hvordan det opættes. Jeg har sågar lavet en reg fil man kan benytte og kræver kun en genstart ef systemet.

Fra Windows 2008 og op

Fra Windows 2008 og op er hele TCP stakken omskrevet af Microsoft og der er indført "default" TCP hardnening. Jeg har ikke kunnet finden nogen form for Event ID man kunne kigge efter eller sende til et SIEM system i forbindelse med at denne "default" hardening bliver aktiv. Dog er det muligt at opsætte en netsh trace. Bagefter kan man benytte Microsoft Message Analyzer. Det store problem ved det, er at den så skal køre før end et angreb opstår.

Command:

start:

netsh trace start capture=yes provider=Microsoft-Windows-TCPIP level=0x05 tracefile=TCPIP.etl

Stop:

netsh trace stop

Man kan så begynde at lede som vist på billedet herunder.

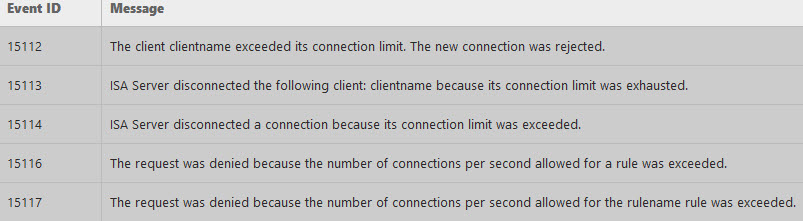

ISA server Event ID

Jeg har dog funet et artikkel der beskriver hvilke event id's man kan kigge efter fra en ISA server.

Såfremt nogen kender nogle Evnt ID's man kan kigge efter på Windows 2008 servers og op når SynAttackDetected bliver aktiv, vil jeg meget gerne høre om det. Eller hvordan man overhovedet kan aktivere logning på dette.

University Of Michigan

9 August 2017 - Blog Post # 648

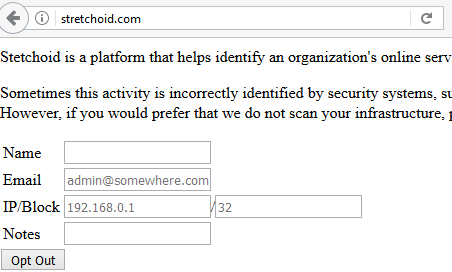

Konstante scanninger fra University of Michigan.Skal der laves scannings projekter der scanner internettet, bør der være information på samme måde som University Of Michigan har præsenteret deres. Dette giver folk en valgmulighed og de kan med det samme lave et OPT-OUT. Loven burde være indrettet så det som min. bliver præsenteret som her. Det kunne læne sig op af den SPAM lov vi har i dag. Her skal man give folk en mulighed for OPT-OUT, såfremt man ikke længere ønsker marketings mails fra en bestemt afsender. Dog overholder mange stadig ikke dette, men det er ikke det samme problem som det var for 10 år siden, men det giver mulighed for sanktioner.

Tjek Selv

Ved at tjekke dette link fra en IP adresse der scanner får man faktisk en meget fin forklaring og ikke mindst en mulighed for OPT-OUT

http://researchscan431.eecs.umich.edu/

Stretchoid

2 August 2017 - Blog Post # 647

Stretchoid er endnu en bunke af servers der scanner din infrastruktur konstant

Domains by proxy

Faldt over en bunke af IP adresser der scanner konstant og

gemmer deres domæne bag

Domains By

Proxy.

Lært fra tidligerer, så snart dette er tilfældet at nogen prøver at

gemme sig bag denne type service så er det typisk fordi det bliver

benyttet til lyssky formål. Antallet af ip adresser som benyttes er

væsenteligt højere end det som benyttes af eks. SHODAN.

IP adresser

De benytter sig af IP adresser tildelt fra DigitalOcean og

kommer typisk fra et rimeligt stort IP range 45.55.0.0/16. Disse

indeholder også valide systemer, så man skal skal ikke bare blokke

hele ip rangen. Den bedste måde at identificere dem på er ved at

slå PTR recorden op og kigge efter

domænet i PTR recorden stretchoid[.]com.

Identificert IP

adresser der kan blokkes i firewalls mm.

De IP adresser som jeg har identificeret kan downloades herfra i en

zip fil som

indeholder en txt fil med de 152 IP adresser jeg pt. har kunnet finde

på dem. Vil man være rigtig hård i sine blokeringer kan nedstående

IP ranges blokkes, men man vil komme til at blokke for legale

domæner.

|

45.55.0.0/24 45.55.1.0/24 45.55.2.0/24 45.55.3.0/24 45.55.4.0/24 45.55.5.0/24 45.55.6.0/24 45.55.7.0/24 45.55.9.0/24 45.55.13.0/24 |

45.55.14.0/24 45.55.15.0/24 45.55.16.0/24 45.55.17.0/24 45.55.18.0/24 45.55.19.0/24 45.55.20.0/24 45.55.21.0/24 45.55.22.0/24 |

OPT-OUT

Bliver lidt harm når man skal lave en OPT-OUT og ikke en OPT-IP. Kunne efterhånden godt bruge lovgivning imod denne form for service, da der efterhånden findes alt for mange af dem.

IDS Rules

Jeg har oprette IDS rules der kan finde de 152 IP adresser.

Fancy Bear - APT 28

24 Juli 2017 - Blog Post # 646

Microsoft går efter Fancy Bear - APT 28

Fancy Bear

Fancy Bear eller APT 28 er en russisk relateret hacker gruppe som

efterhånden menes at stå bag mange forskellige hacks rundt om i

verden.

Lister med domæner

I forbindelse med den

Court order som er frigivet er der også frigivet en stor bunke

domæner hvor den ene er på 78 domæner og en anden liste er på intet

mindre end 35.842 domæner.

Anbefaling

Jeg vil anbefale at man som min kigger efter domæner fra den lille

liste på 78 domæner i egen infrastruktur. Dette skal gøres helt

tilbage fra omkring august 2016 og frem. Ellers kan man holde øje

med forbindelser til IP 40.112.210.240. Enhver form for forbindelser

til denne IP skal man betragte som en mulig inficeret host og en

mulig fuld komprimitering af ens infrastruktur.

Lister

Begge lister kan hentes herfra -

SNORT

Jeg har frigivet en IDS rule der ser efter forbindelser til sinkholet.

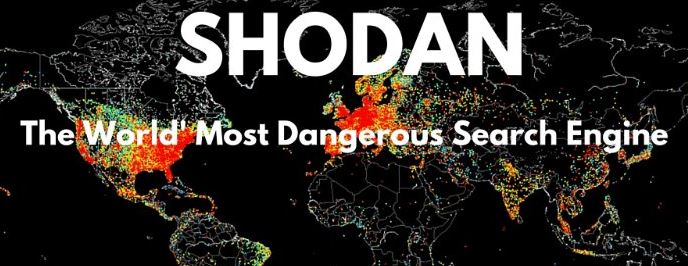

SHODAN Scanning IP's

24 Juli 2017 - Blog Post # 642

SHODAN har fået nye ip adresser de scanner fra

SHODAN

Shodan er efterhånden en velkendt scanner der konstant står og

scanner Internettet efter åbne porte og servises. Disse havner i

deres databaser og bliver metadata indexceret. Hackers og security

researchers kan herefter hente data som nu ligger hos SHODAN og

benytte disse. SHODAN har for et stykke tid siden tilføjet nye ip

adresser de benytter til at scanne fra.

Problem stilling

Når man bliver scannet kan det eks. være ens web-server. Denne

behøver ikke at fejle noget, men hvis en hacker ligger inde med en

sårbarhede til netop din type web-server som ellers er fuldt

patchet, så kan du meget sansynligt være bladt de første der bliver

hacket. Derfor er det en god ide at blokke alle de ip adresser som

SHODAN benytter til at scanne fra.

Vær ikke for nysgerrig før end du har

tilføjet blokerings regler til din firewall

Er du nysgerirg og bare lige vil tjekke

om dine ip adresser ligger i databasen, så husk at såfremt du ikke

gør, så vil SHODAN nu gå igang med at scanne den/de ipadresser du

lige har søgt på. Tillykke du vil så ligge der fremover.

Den eneste måde hvorpå man kan herefter kan gøre disse data ubrulige

er ved at blokke IP adresserne som SHODAN benytter til at scanne

fra. Derved kan man over tid, gøre de data de ligger inde med

ubrulige. Det kan godt tage lang tid.

Lister

Jeg har her samlet en liste med alle de IP adresser der pt er kendte

og som er set flere steder scanne virksomheders infrastruktur.

Download

SNORT

Jeg har desuden opdateret de frigivet SNORT IDS Rules

DNSMessenger

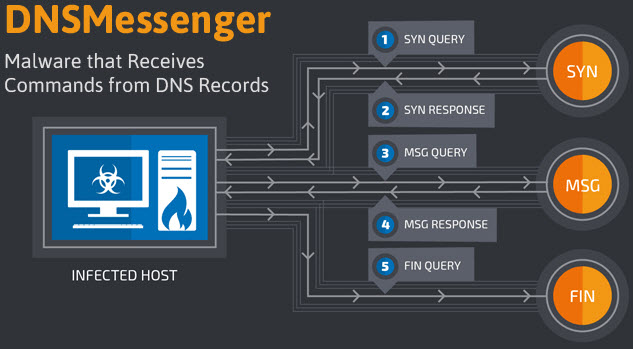

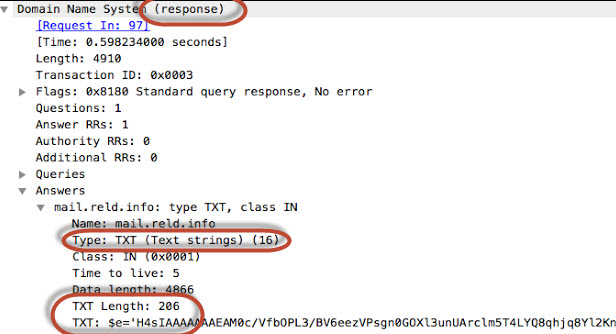

16 Juni 2017 - Blog Post # 641

DNS covert channels via DNS TXT queryes

Talos

Talos har

publiceret information omkring DNSMessenger som benytter sig af

DNS TXT til brug for covert channels. Til lige netop dette har jeg

publiceret en SNORT IDS rule, den var faktisk rimelig simpel at

fremstille, ud fra et simpelt billede.

DNSMessenger DNX TXT response

Bemærk at det er rigeligt at tjekke for $e+=`

i DNS svaret i TXT feltet, da der faktisk ikke findes meget andet

end DNSMessenger malwaren, der benytter dette i et DNS TXT felt.

Plus tegnet skal med se billede fra Talos.

DNS TXT blokeringer

NXFilter er en fin

lillle DNS / Sinkhole løsning, hvor man bla. kan oprette egne lister

af domæner man ønsker stoppet. Yderligere kan man blokke for DNS

Covert channelse. Dette sker ved at klienter / servers ikke får

mulighed for at lave DNS opslag imod DNS TXT feltet. Aktiverer

man dette og benytter mail servers skal man jo sørge for at mail

serveren via en policy får adgang til dette i NXFilter, da DNS TXT

feltet er meget brugt til bla SPF opslag som nødvendige for

mail systemer.

Specielt klienter har ikke brug for DNS TXT feltet. Dette er dog kun

næsten rigtigt, da bla. Apple benytter DNS TXT til bla. push

beskeder. Har man eks Iphone's kørende på sit netværk, så vil

man opleve denne form for overdrevet "misbrug" af DNS TXT feltet

sker meget hyppigt fra Appels side. Blokker man dette uden

videre vil der eks ikke være muligt at opdaterer IOS.

Malware og hacker tools

Malware og forskellige former for hacker tools, kan benytte sig af

netop DNS TXT feltet som en covert channel. Det giver derfor god

mening at blokke adgangen til DNS TXT feltet fra klient miljøer og

telefoner, dog skal man være klar over at DNS TXT feltet ikke er det

eneste DNS misbrug der kan finde sted.

IDS Rule

Jeg har derfor frigivet en IDS rule der finder hver gang at der

benyttes DNS TXT opslag. Der er taget højde for 2 vigtige ting.

Mail systemer er undtaget, derfor skal snort.conf have indtastet ip

adresser på mail systemer og der er taget højde for Apples misbrug

af DNS TXT opslag. IDS Alerts viser meget fint hvad der står i

DNS TXT feltet og det er typisk værd at undersøge disse Alerts

Security Onion

14 Juni 2017 - Blog Post # 640

Cheat Sheet til Security Onion fra Chris Sanders

Anvenligt Cheat

Sheet

Er selv en der benytter denne type Cheat

Sheets. Har efterhånden en del samlet i et ringbind jeg både har på

mit kontor og i min daglige arbejds taske som jeg slæber med rundt.

Jeg finder dem praktisk anvendelige.

Det kan hentes fra

Chris Sanders Hjemmeside.

Dropdata fra Botnets

01 Juni 2017 - Blog Post # 639

Kan det være rigtigt at en privat virksomhed ligger inde med dropdata fra andre virksomheder ?

Hvad er dropdata

Dropdata er typisk data der kommer fra en stykke malware der stjæler

data fra en pc og sender dette data til et såkaldt dropsite. Her

samler en hacker al det data som er stjålet. Det kan være fra

private pc'er og pc'er tilhørende virksomheder i Danmark. Data kan

være alt hvad en hacker nu ønsker at stjæle, men typisk er dette

ting som brugernavne og passwords, log-in oplysninger til VPN

forbindelser, samt opsætninger mm. Det kan være dokumenter eller

password containers fra eks. Keepass med tilhørende keystrokelogs

der giver passwordet til denne keepass-fil. Det kan være adgange til

alt hvad en pc nu engang kan indeholde der havner på et dropsite.

Adgang til dropdata

Data bliver for det meste, som en krypteret blop sendt til et

dropsite, derfor kræver dettet at der foretages malware reversing af

malware for af finde en svaghed eller krypterings nøgler, således at

data på dropsitet kan læses. En sjælden gang bliver data ikke

beskyttet på denne måde og uploades til et givet dropsite i klar

tekst. Det er dog nok mere sjældent efterhånden at det sker. Typisk

vil den hacker det stjæler data gerne selv have sine data. Det

fleste gange kan der skaffes adgang til et dropsite ved at man

hacker et web-site hvor data nu engang er sendt hen.

Data Brokers

I Danmark har vi en virksomhed der har

som speciale at hente disse data tilbage fra de forskellige botnets.

Det betyder jo at de vil komme til at ligge inde med personlige data

om dig og mig fra virksomheder i Danmark og fra virksomheder i

udlandet. Da man ikke lige kan vide hvilke data man nu engang får

fat i, så er det alt som et givet botnet nu ligger inde med, man nu

lige får adgang til. Disse data kan så købes tilbage via denne

virksomhed, der har dette som speciale. Det betyder jo så at de først

og fremmest, er det man kalder for data brokers. De lever at at

sælge vores data til andre uanset hvem, bare der betales for dem.

Mange gange er der typisk fokus på stjålet bank oplysninger men ikke

udelukkende. Gæt hvem der gerne vil have disse oplysninger.

De store spørgsmål

- Må en privat aktør først og fremmest skaffe sig adgang til disse

data uanset hvordan det sker ?

- Er det moralsk rigtigt at sælge den form for data tilbage til en

der i forevejen ejer disse ?

- Må en anden privat virksomhed købe disse data af en anden ? Er

hæleren ikke lige så god som stjæleren ?

- Må en privat aktør der skaffer sig adgang til disse data, ligge

inde med bruger navne og password der tilhøre andre ? Hvorfor skal

politi og myndigheder ikke underrettes ?

- Må en privat aktør overhovet skaffe sig adgang og er dette ikke en

opgave for vores myndigheder i Danmark ?

- Hvorfor skal der ikke en dommerkendelse til denne form for

indhentning ?

- Må vores myndigheder overhovedet bede en privat aktør om af skaffe

sig adgang til denne form for data, bare fordi de ikke selv kan

eller har recourser nok til dette ?

- Såfremt vores myndigheder allerede har kendskab til at dette sker,

hvorfor har de så ikke allerede bedt om at der sker en lovændring på

dette område ?

- Hvad er datasikrings krav til hvordan denne form for data skal

sikres og opbevares ? For vi har ingen lov der omhandler dette.

- Er det i de hele taget ikke bare hammer ulovligt at drive denne

form for forretning i Danmark ?

- Jeg håber da efterhånden at vores myndigheder begynder at åbne

deres øjne og ikke bare vender det blinde til hele tiden !!!

I Danmark har vi kun 1 virksomhed der laver denne form for forretning. De kalder det for cyber crime intelligence.

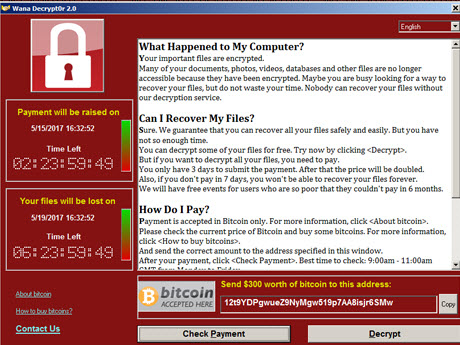

Ransomware WannaCry

13 Maj 2017 - Blog Post # 638

Kært barn har mange navne og hvor

er der mange der kloger sig lige nu i medierne.

Mange kommer med helt forkert anbefalinger og mange aner ikke

hvad de snakker om. Det er mere vildledning end noget der kan bruges

til noget. Det er ren marketing. Vi har mere end hvad der

skal til at beskytte os imod dette i Danmark og er bestemt ikke enig

med John Foley her og mange af de andre der kloger sig lige nu. Det

kræver ikke et magisk værktøj her, men opsætning af det man allerede

har.

Patch

Patch dine klienter og servers med

ms17-010 derved forhindre du automatisk spredning i dit miljø

via TCP port 445 og 139 Bemærk at den er flyttet til en Rollup

opdatering fordi det er lang tid siden den er frigivet.

EternalBlue exploiter netop SMB. Bruger du ikke firewall på

klienter og servers så lever du i 90'erne med dit miljø. Men du har

travlt med at få patchet lige nu selvom disse blev frigivet i 14

Marts 2017. Som chefen fra DKCERT sagde "blir du ramt er du selv

skyld i det" Helt enig med ham her. Netop EternalBlue har været

brugt af NSA til at angribe bank verden. Man kan sågar hente patches

til Windows XP.

IDS

ET-PRO har frigivet SIGS til dette for lang tid siden

sid:2024208 til 2024219

Mail

Man kan lukke for modtagelse af PDF eller forsinke disse 24 timer så

AV kan følge med. Bruger man den type AV der er bagud, er det tid

til at udskifte det.

Benyt Graylistning på dit mail system. Dette forhindre typisk

udsendelse af denne type SPAM da SPAM senderen ikke vender tilbage

og forsøger gensendelse. Dog vil man have et hul der hedder, at

tillader man bruges af ekstern webmail i virksomheden så kan man

også blive ramt denne vej.

Microsoft Office

Tillad ikke at brugerne kan køre macros i office dokumenter, kan

løses med en GPO.

PDF

Brug noget andet end Adobe PDF. Brug noget der ikke kan køre scripts

eller anden form for embedded indhold. SumatraPDF er et godt bud på

dette.

TOR trafik i dit netværk

Generalt tillad ikke TOR trafik i dit netværk. Man skal benytte tor

via web, da betaling skal ske via .onion sites. så blok for .onion

TLD domænet.

Firewalls på

alle klienter og servers

Brug firewalls på alle klienter og servers. Slå file and printer

sharing fra der hvor du ikke har brug for det. Brug et HIPS system

på klienter så som F-Secure Client Security benytter du og Premium

får man patchning med af alle klienter og servers det giver et nemt

overblik over patchning og man får patchet al sin software ikke kun

Microsoft patches. Fjern også default shares på klienter og servers

og tillad kun det nødvendigste at få adgang til SMB generalt.

Tillad slet ikke SMB via internettet, hverken ud eller ind.

Sinkhole

Domæne er allerede sinkholet. Men har man trafik til IP

217.182.172.139 eller 79.137.66.14 imod dette domæne skal man nok

vågne lidt op

www[.]iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com Yderligere

findes der en række af domæner og IP der også kan blokkes for. (ikke

frigivet offenteligt...desværre)

Links

http://thehackernews.com/2017/05/wannacry-ransomware-windows.html

http://blog.talosintelligence.com/2017/05/wannacry.html

Blacknurse Attack vs Siemens Ruggedcom RS900

08 Maj 2017 - Blog Post # 637

Siemens Ruggedcom RS900

nu også på listen over systemer der er sårbare overfor blacknurse

attacks.

Denne switch type benyttes

oftest i kritisk infrastruktur både herhjemme og i store dele af

norden

2 Ting

Det er kritisk at den allerede "dør" ved en 62% CPU

belastning. Siemens syntes ikke det er kritisk, da den jo lige som

alle andre svarer igen når et attack stopper. Men hvem bestemmer så

? Er det ikke udelukkende angriberen ?

Anbefalet læsning

I forbindelse med Blacknurse kom

Craig Dods via Junipers forum med en meget fin beskrivelse af

problematikken i dette attack og hvorfor dette rent faktisk af nogen

producenter ikke bliver fikset. Men det er typisk ikke det de

fortæller. Jeg vil formode at det er samme problematik her og

forventer at de rent faktisk ikke kan fikse problemet grundet

hardware design fejl.

Få mere information

på blacknurse.dk

Download den originale rapport herfra

http://soc.tdc.dk/blacknurse/blacknurse.pdf

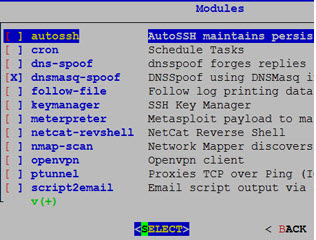

Lan-Turtle

08 Maj 2017 - Blog Post # 636

Hacking Device Lan-Turtle IDS Rules til default installationer https://lanturtle.com/

Der er ingen tvivl om at det er en sjov lille pen-test hacking device. Men man skal være vågen såfremt denne skal benyttes i en pen-test. Da den bla indeholder en DHCP server og oprettet en lokalt lan imod det udstyr man stikker denne device i så kan der være flere uforudsete hindringer der gør at denne ikke kommer til at virke. Dette kan være sikret LANs med certifikater, udstyr med automatisk profiler på firewalls, USB device driver hindringer osv osv. Dette var bare nogel af de hindringer jeg selv oplevede da jeg kiggede på denne device. Derudover findes der flere IDS rules end dem jeg har lavet der trigger som en vild såfremt denne benyttes.

Moduler

Der er ingen tvivl om at denne kan tilpasses således at den passer

imod en given pen-test. Der findes mange sjove moduler man bare kan

hente ned til den. Men her skal man være forsigtig. Denne tilpasning

kan ikke foregå under en pen-test, alt skal være på plads inden den

benyttes, ellers vil man hurtigt kunne afsløre at den sidder på ens

netværk

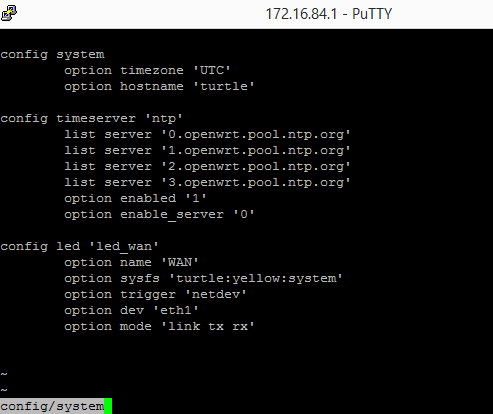

DHCP Server genkendelse.

Alle de Lan-Turtles jeg har undersøgt som er 4 forskellige, købt af

forskellige personer på forskellige tidspunkter fra forskellige

web-shops benytter alle MAC adresser med 00:13:37 som første 6 bytes

(Vendor) Kigger man på en DHCP server så er det typisk at alle

maskiner identificere sig selv overfor en DHCP server med navn

vendor osv. Undtagen en Lan-Turtle. Den skriver ikke noget til DHCP

serveren. Her kunne man godt tænke sig at den kunne spoofe rigtige

navne osv. Så den er for nem at finde i en DHCP server efter min

mening.

Default NTP

Alle Lan-Turtles jeg har set, er opsat med default NTP server,

der synkes der HVER gang den starter op. Dette er imod bestemte NTP

server som er nemme af finde især hvis man har styr på NTP i eget

LAN. Skal den benyttes skal man huske at skifte eller helt fjerne

NTP opslag. Men NTP er nødvendig såfremt man skal have korrekte time

stamps med i sine logs, forbindelser osv osv. Men hvem bruger

openwrt i et Microsoft miljø ?

IDS RULES

Vær opmærksom at har man andet udstyr der benytter NTP som

benytter samme NTP server som en Lan-Turtle skal man nok slå NTP

rules fra som er lavet her.

Lan-Turtle - sid:5023451 - sid:5023500

Blogposts

Alt hvad jeg har skrevet om igennem 2017