Networkforensic

Threat hunting

Blacknurse

17 April 2024 - Blog Post # 861

Blacknurse.dk

lukker og slukker

Det var/er en type DDOS vi opdagede i TDC-SOC tilbage i 2016. Man kan

læse det meste på mit eget site her eller på

Wikipedia. Man kan desuden hente en

kopi af selve blacknurse.dk her i en zip med en enkelt html fil.

Man kan også hente

PDF rapporten vi frigav i TDC-SOC.

Sysmon forensic tool - SysmonViewer

06 Januar 2024 - Blog Post # 860

Sysmon forensic

Igennem lang tid har jeg lavet

Sysmon configs der er rigtig gode til at finde de typisk ting

man leder efter i forbindelse med forensic sager og især når det

handler om hvad der sker på en host når malware bliver hentet og

afviklet. Det er også i forbindelse med forskellige hacker sager at

Sysmon forensic kan være rigtig godt at kunne, da det er en gudlmine

af logs.Det seneste jeg har fået implementeret ind i

Sysmon er næsten alle

LOLBAS

teknikker. LOLBAS er vigtig,da især APT-aktører gør meget brug af

disse helt almindelig tools for at hoppe rundt i systemer. Så at

være god til "LOLBAS hacking" er et must for at hoppe ret uset rundt

i Windows miljøer.

Pen-test

Jeg må indrømme at config filen er rigtig godt testet efterhånden og

mange Pen-testers der har testet Systemer med Config filen, bliver

fundet hver gang, typisk inden de overhovet kommer i gang, ofte

fordi de kræver deres egne tools installeret eller bare lagt på et

system. Sysmon sammen med netværks sensors krydderet med Windows

Event-Logs, så har man et fint overblik over hvad der sker i et

Windows miljø. For der er altid et spor at løbe efter...

Default Windows tools

I forbindelse med jeg har lavet Sysmon configs, hvor jeg primært kun

benytter de default installeret tools fra Windows, da jeg mener det

er vigtigt at kunne bruge de default installeret tools, for at være

god til Windows i det hele taget. For det er typisk kun dem man har

til sin rådighed når det kommer til stykket. For det er lige så

vigtig at lære hvordan ting ser ud når de bruges normalt til når de

bliver misbrugt / udnyttet.

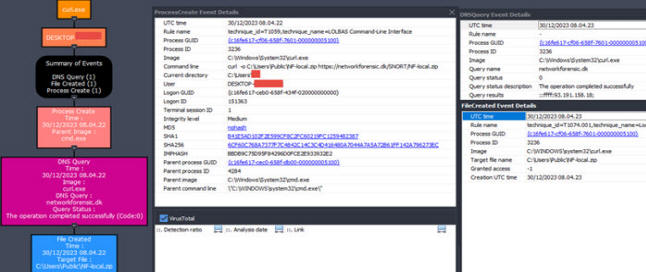

SysmonView

Dog vil jeg fremhæve et tool jeg er faldet over der er rigtig godt i

forbindelse med Sysmon Forensic i de tilfælde hvor Sysmon ikke er

forbundet med et SIEM system eller hvor Sysmon Config filen er meget

stor.

Sysmon View er lavet af Nader

Shalabi og hans tools kan jeg virkelig godt anbefale.

Et lille eksempel på at man via CMD starter Curl og henter en zip og

ligger den et sted på systemet.

Der ligger 3 forskellige tools hos Nader Shalabi - Sysmon View,

Sysmon Shell og Sysmon Box. Alle sammen kan jeg anbefale......

Happy hunting...

SNORT

NF IDS Rules

10 Latest Updates

Synology

Quickconnect

ThightVNC Faild auth

Trojan

Linux/Morila!MTB

RDP Connection

from outside

DNS Tunneling

BitCoin Miner

c3pool

BitCoin Miner xmrig

Win32/Znyonm

MQTT Bruteforce

MQTT Clear TXT

Download

Suricata

NF IDS Rules

10 Latest Updates

BIMP-BotNet

Remcos-RAT

IOT-Password Attacks

Download