Networkforensic

Threat hunting

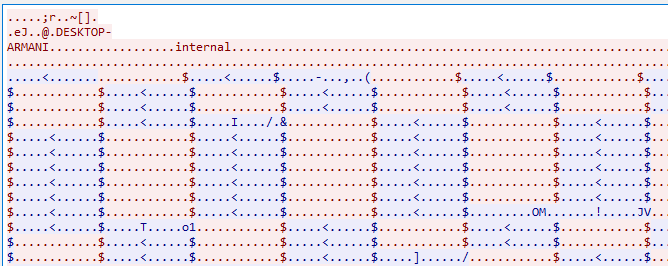

IcedID BackConnect Protocol

04 December 2022 - Blog Post # 844

IcedID BackConnect Protocol

Jeg har lavet en opdatering på alle "IcedID BackConnect Protocol"

IDS rule. Basalt set kun ændringer på porte, så TCP port 443 nu er

med. Det giver desværre en lille smule overhead på IDS sensors, da

"HTTPS" trafik skal inspectes med disse IDS rules. Dog er der så

meget andet der bliver matchet op imod HTTPS trafik i forvejen.Men

IBP lyser nu som et juletræ.

NETRESEC

Erik Hjelvik

nævnte godt at man burde tilføje port 443 til [443,8080]. I

forhold til seneste malware kampange som er delt af Brad Duncan, er

det netop en kampange der benytter sig af TCP PORT 443.

Qakbot

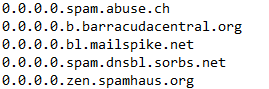

pr0xylife har i samme forbindelse nu identificeret 448

Qakbot malware doamins. Der kan være valide domæner imellem, men så

er det hacket web-sites der nu deployer Qakbot. Jeg vil anbefale man

blokerer disse domæner.

Listen af domæner kan hentes herunder:

File name:

Qakbot-Malware-Domains.7z

SHA1: 63aadd6aa83398c376449c8acd22536800d615ef

IDS-Rules frigivet

Finder alle steder hvor IBP benyttes.

RemCOS-RAT attacks

03 December 2022 - Blog Post # 843

RemCOS-RAT

Har gennemgået flere kampanger og nu kan finde alle de kampanger der

er kørt siden 2020. Det er faktisk lidt utroligt at dette rent

faktisk sælges som et ganske almindeligt admin tool. Det kan ikke

blive mere RAT end det her er. Men for 58$ kan man bruge det i 1

måned.

IDS-Rules frigivet

Kan finde alle kampanger tilbage til 2020.

Uautoriserede scanninger - Frigivet IDS Rules

15 November 2022 - Blog Post # 842

IDS Rules frigivet

Baseret på den frigivet liste har

jeg frigivet 232 IDS rules til detection af scanninger.

Alt efter hvor ens sensors sidder vil jeg mene at de kommer

til at give en del alerts, men det er også meningen med disse

alerts, det er så man rent faktisk med selvsyn kan se hvor meget man

blliver scannet.

NF Scanners kan hentes her.

Uautoriserede scanninger

14 November 2022 - Blog Post # 841

Uautoristrede scanninger mod energi

og forsyningsselskaber

I mange år har jeg bemærket de mange scaninger som bliver hyppigerer

og mere omfangsrige i hvad de konstant scanner efter. Det har været

en udfordring egenteligt at sætte tal på, da jeg ofte kun kan

undersøge egen virksomhed i logs mm for at se hvor meget der

egenteligt foregår imod en selv.

Det er heller ikke noget andre har produceret nogen tal på,

andet end de siger det er ofte. MEN nu har

EnergiCERT i Danmark

endeligt kunne sætte nogen tal på og jeg må indrømme at tallet er

lang større end først antaget.

Research

Det har ofte gået under "dække" af "jamen det er research"

og NEJ det er ikke tilfældet, 90%. Det er ren og skær data

indsamling og sårbarheds scanninger. Informationer både "gives væk"

og sælges til dem der måtte være interesseret.

Udfordringer

Det er forbundet med mange udfordringer at dette sker. Jeg

vil lige ridse et par eksempler op her.

Er man en virksomhed så har man typisk en del servises man tilbyder.

Måden hvorpå det foregår på er typisk man måske har et mailsystem,

en eller mange web-servers, SSH, VPN og meget meget mere stående

åbent, således at brugere og ansatte kan få adgang til disse.

Disse kan være fuldt opdateret og ingen problemer i det.

Nu kommer der så en scanning der indsamler informationer om alle

desystemer man tilbyder, det kan være web-server versioner, systemer

navne, plugins der bruges på web-sites, porte der er åbne mm. og alt

dette kan være opdateret til det helt perfekte.

Det der rent faktisk sker, er at nu ligger de inde med alle de data

de har indsamlet fra virksomheden. Bliver der så opdaget en svaghed

i en af de systemer man tilbyder, så kan alverden hente "gratis"

eller købe disse oplysninger fra en af de servises der scanner

konstant over alle dem der har denne svaghed. Det er ikke til at

sige hvem der henter dem. Men ofte ser vi at når en svaghed bliver

opdaget så er tiden fra opdagelsen og publicering omkring

information om svagheden til den forsøges udnyttet næsten nede til

få timer. Det kan og vil ramme virksomheden, der nu kan risikere alt

fra Ramsomware til egenteligt hacking af hele virksomheden.

Gør man ikke noget aktivt for at undgå alle disse data

indsamlinger, så er vejen til en fuld kompromitering af ens

virksomhed meget lille i dag.

Research

Når jeg kigger på data over hvad en service der scanner og

sammenligner med egentelig Research fra eksempelvis universiteter så

er der MEGET stor forskel i hvad de laver. Så alle dem der dækker

sig under "Research" fanen egentelig bare en "løgn" så der ser mere

legalt ud for dem at scanner som de gør. Tilgængeligheden for

data der er indsamlet fra et Universitet er ikke lige noget man bare

får adgang til, så det ville kunne misbruges til angreb imod

virksomheder mm. Her vil jeg klart uderstrege at jeg går 100% ind

for research men ikke dem der kalder bebyder det er research, men

hvor det er rene sårbarheds scanners, der sælger eller deler data

frit.

Manglende genkendelse

Udfordringen er at ingen kigger på hvad der sker på deres systemer

godt nok, og tror at de bare lige så en der forsøgte en enkelt ting

imod ens systemer, men det er ikke tilfældet. Typisk spreder de

scanninger af systemer fra mange forskellige IP-adresser således at

det ikke ligner noget i logs mm. De hopper fra NET til NET fra ISP

til ISP for at "skjule" hvad" de egenteligt laver. Men det samlet

billede er at man lige er blevet fuldt sårbarheds scannet på alle

ens systemer på stort set alle porte, det skete bare over et par

dage. Men sandheden er at man nu er fuldt indekseret hos den der

scannede. Antallet af dem der scanner er steget drastisk over de

seneste par år. Hos EnergiCERT har man nu

identifceret 67 forskellige "grupper" der scanner inden for alle

kategorier. Det er bare dem der er identificeret

pt. Det tal forventes at være langt højere i virkeligheden.

Hvem kigger på data ?

Det er i bund og grund ikke til at sige 100% sikkert, det

kan være "Nation state" til hackers der har fundet en sårbarhed på

et givet system. Nogen gange bliver der publiceret informationer om

sårbarheden efter et stykke tid hvis der overhovedet sker, såfremt

de ikke bare selv beholder informationer om sårbarheden så den kan

misbruges.

Det er så tit fremme, Russerne kommer og undersøger vores

net for indgange, ja måske men de behøver ikke scanne os for det har

vi jo selv gjort for dem, de kan jo bare hente det allerede

tilgængelig indsamlet data, som jo glædeligt bliver solgt.

Det seneste eksempel jeg har set er SocRadar der scannede

helt vildt i ugerne og dagene op til frigivelsen af

Bluebleed, og som mange hoppede glædeligt på. Og tillykke til

SocRadar der fik mange til at hoppe med på deres ambulance-salg og

fik deres navn på scanner kortet. I virkeligheden er de en lille

spiller sammenlignet med eks Binaryedge der

virkelig er gode til at jumpe og hoppe rundt.

ISP'er

Hver gang jeg kigger på de ISP'er der bliver brugt til at

hoste scanners så optræder DigitalOcean og Linode alt for ofte på

listen over dem der hoster scanners. Her kan man med fordel kigge

listen igennem, og eks bare IP blokere hele ISP'en. Det er ikke

udelukkende de 2 omtalte ISP'er, dem er der flere af.

Jeg har forsøgt dette og virker forbavsende godt især imod

de scanners der hopper fra NET til NET og ISP til ISP hele tiden. Et

par af dem er virkelig gode til at udskifte IP'er, ISP og NET en

gang om ugen. Så gå efter at bloker for ISP'en.

Lovgivning

Det har udartet sig til det vilde vesten på dette scanner

område, uden nogen form for "oversight" og det gør rigtig ondt på

rigtig mange derude, der kommer meget galt afsted, med ransomware om

meget meget mere.

Det bedste ville være at der kommer loggivning omkring dette for at

begrænse alle de skader vi ser. Der skal simpelhen skabes mere tid

til at få sikkerheds patchet systemer, og en attacker skal være

tvunget til at scanne hele internettet selv. Det skal ikke kunne

hentes som en liste på 10 sekunder. DER SKAL LOVGIVNING TIL

og det skal være lovgivning der batter noget.

EnergiCERT

EnergiCERT har netop frigivet en fin publikation omkring

netop de mange scanninger, samt en ip liste over rigtig mange af dem

der scanner. Det vil jeg klart anbefale man benytter på alle ens

systemer. For den eneste mulighed lige nu er at begynde at gøre de

data der er indsamlet "gamle" og ubrugbare, det kan kun gøres ved at

blokerer for disse scanninger.

https://energicert.dk/wp-content/uploads/2022/11/Uautoriserede-scanninger-v1.0.pdf

https://energicert.dk/wp-content/uploads/2022/11/ipliste.txt

Malware IcedID BackConnect Protocol

02 November 2022 - Blog Post # 840

Malware IcedID BackConnect

Erik fra Netresec

har identificeret "IcedID BackConnect Protocol" Det er et fint

arbejde der er gjort her. Stort set alle dele af trafikken er

identificeret og man kan nu identificerer hvilke commands der bliver

sendt til et system.

Tilretning

Jeg har rent faktisk måtte tilrettet en tidligerer frigivet

IDS rule, samt jeg har frigivet en nye IDS regel til at følge med i

at kunne opdage når IceID laver BackConnect til sin C2 server.

Den tidligere IDS regle fejlagtigt identificerede IcedID

BackConnect Protocol som værende DarkVNC, det var ikke tilfældet.

Jeg er desuden ikke den eneste der har fået det lidt galt i

halsen.

Brad Duncan fra SANS har også kigget det igennem

og været behjælpelig med trace filer.

Så der har ligget et stort arbejde i af kunne genkende

IceID.

JA3

Disse kan jeg forbinde med Slack.com

og forskellige subdomæner derunder.

598872011444709307b861ae817a4b60

cd08e31494f9531f560d64c695473da9

IDS Rule frigivet

Finder IcedID BackConnect

Protocol til C2. Vær opmærksom på at der kan laves flere IDS regler

på forskellige dele af trafikken. Men lige nu er den eneste

IDS regel der identificerer IcedID

BackConnect Protocol denne her

Flere IDS regler frigivet: 03-11-2022

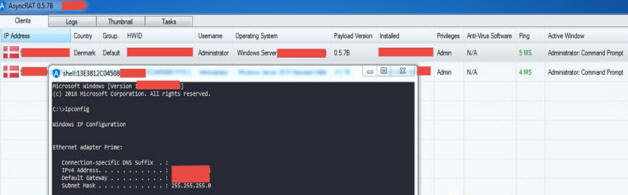

Fjernstyring Software

28 Oktober 2022 - Blog Post # 839

Fjernstyrings software

I min dagligdag ser jeg mange typer "fjernstyrings

software". Fjernstyring software kommer i rigtig mange forskellige

udformninger. Typisk har virksomheder en policy omkring hvad der er

tilladt at benytte og sådan bør det være. Det er meget vigtig at man

som ansat overholder disse policys, da den kan have store

konsekvenser for sikkerheden i en virksomhed.

Hackere kan også godt li' udvalget der er derude i de mange

forskellige typer fjernstyrings software der findes. Typisk kommer

dette som helt "almindelige" kommercielle løsninger til Trojan RAT's

og simple command line tools osv. Der mange muligheder. Muligheden

for bare at smide en exe fil på en desktop "uden man behøver at

installerer noget" er desværre også meget lang. For det kræver

typisk ikke admin rettigheder for alle tools, at køre på et system.

Desværre ser man desværre også personale der har fået "godkendt" at

de har admin rettigehder til et lokalt system som typisk er deres

desktop pc. Her ser man desværre, at disse rettigheder bliver

"misbrugt" til at installerer "fjernstyrings værktøjer" de selv lige

finder på nettet og har lyst til at bruge. Det er bestemt ikke uden

risiko for virsomheder.

Malware / Hacking

Ind imellem ser vi i sikkerheds verden, at mange af de gratis tools

pludselig indgår i forskellige hacker kampanger og automatiseret

malware. Det er langt fra et unormalt fænomen. Et par af disse er

eks TeamViewer, Anydesk eller radmin som har været udsat for dette

og sikkert stadig bliver udsat for det. Men det stopper jo ikke

ligefrem der. Der er mange på listen vi har set over tid og som jeg

kan huske.

De mere GUI basseret, ser vi der er blevet

solgt adgang til via forskellige undergrunds web-sites. Prisen

for disse er i virkeligheden "latterlig" lav. Og man kan selv vælge

hvilket land, virksomhed osv man gerne vil købe. Det er meget

skræmmende det er blevet så nemt, lige at købe adgang til et system.

Og der er efterhånden mange steder de kan købes. Der sidder simpelt

hackerer derude, der hacker forskellige systemer for så at sælge

adgang videre.

Nye fjernstyrings værktøjer

Der popper hele tiden nyt fjernstyrings software op. Jeg har netop

kigget en god håndfuld af disse igennem, som lige nu ligger på en

tilfældig top 10 jeg fandt på nettet. De fleste af dem ligner til

forveksling de mange Trojan RAT's man også kan købe. Når jeg kigger

dem igennem, gør jeg det ud fra at jeg gerne vil kunne opdage disse

via netværkstrafikken eller som et samspil imellem lokale logfiler

og IDS alerts. Jeg har valgt nogen fra mens jeg undersøgte dem og

forholder mig kun til dem, hvor man bare lige starter en fil på en

desktop med GUI og som ser lidt lyssky ud og samtidigt minder om

Trojan RAT's.

Noget jeg bemærker som jeg syntes går igen på mange af dem, er at

mange bruger UDP protokollen men ikke udelukkende med en eller anden

form for kryptering af data indhold. Det vil jeg påstå er fordi,

mange ikke laver firewall regler på UDP. Derfor virker de bare uden

problemer igennem et netværk. Den store udfordring er at man i

virkeligheden ikke ved hvem der kontrollere "gateway

rederigerings serveren" i den anden ende. Og hvad man kan med dem ?

Det er uvist...... Men er det ligesom som alle andre RAT's kan man

stort set alt.

Man skal være klar over at listen af over fjernstyrings software er

meget lang, og det arbejde jeg har lavet her ikke kommer i nærheden

af hvor meget der findes derude. Det her er mere for at bringe lidt

opmærksom imod at man skal være vågen overfor fjernstyrings software

i egen virksomhed. Det er for mange, ikke noget man bare lige

opdager. Der kommer ikke mange alerts i forhold til denne type

software nogen steder. Typisk kigger de fleste sikkerheds systemer

slet ikke i denne retning ellers er det kun meget begrænset hvad de

ser og kommer med alerts på. I virkeligheden jeg kunne arbejde kun

omkring fjernstyrings software i et år, uden at være kommet igennem

af hvad der findes.

Anbefaling

Lige en par gode anbefalinger:

Policy:

- En god beskrevet policy omkring brugen af fjernstyring software

der må benyttes, bør alle virksomheder have liggende.

- En stram policy omkring brugen af admin rettigheder. Herunder at

man mister sine admin rettigheder såfremt man ikke overholder en

beskrevet policy. Dette kunne hjælpe på en analytikkers føelser i

lysten til at opdage nye ting i hverdagen, frem for en føelse af at

der alligevel aldrig sker noget ved det. For det skal give mening

for en sikkerheds person / analytikker at opdage det.

Detection:

- Brug IDS/IPS systemer til at opdage brugen af "fjernstyring

software"

- Benyt EDR software.

- Man kan bruge Sysmon og sende logs til et SIEM system. En god

config til

Sysmon, kan opdage alle dem jeg har testet her.

Prevention:

- Firewall regler der dækker UDP.

- Lokale firewall policys på alle host systemer. Det kan betale sig

at fjerne lokale admin fra at kunne tilføje firewall regler. Noget

af det testede oprettede selv firewall regler.

- Ingen lokale admins på pc'er.

- App Locker. (Whitelist) Ville nok være det bedste prevention. Det

virker via MS GPO'er. Så de fleste kan forhindre det allerede. Det

ville også fjerne alt muligt andet skrald.

IDS Rule frigivet

Jeg har netop frigivet en række IDS rules til at opdage dem

jeg har testet.

Bemærk:

Jeg har set

TikTok

subdomæner med samme JA3 og JA3S som passer på Getscreen.exe.

Hvorfor de lige passer ind i TikTok, syntes jeg er lidt underligt.

Især når jeg ikke kan finde andre sammenfald.

Getscreen.exe

JA3: 4f5db9264e36d1afb9b3296b9bb5630d

JA3S: 9c664bcf4e3fcac2ed91a62334af1af4

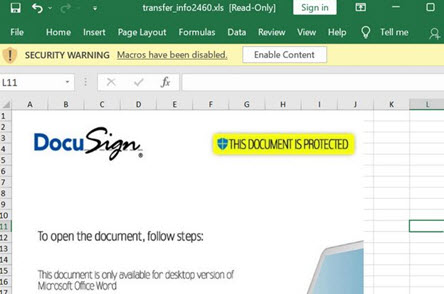

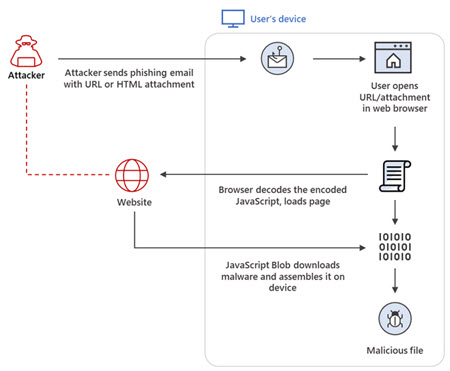

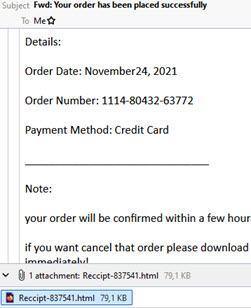

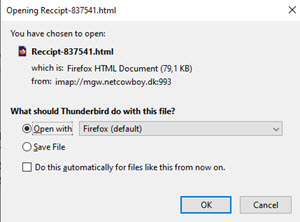

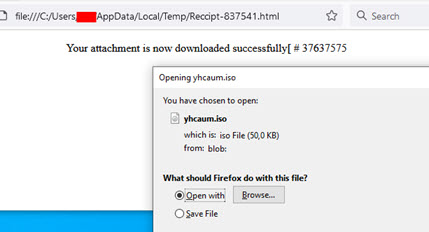

HTML smuggling

16 Oktober 2022 - Blog Post # 838

HTML Smuggling.

Det er en teknik mange ikke rigtig beskytter sig imod. Det korte er

at det typisk kommer som vedhæftet filer i mail i html format. Det

er en loader teknik, til at få hentet malware ned til en maskine

bare ved at en bruger klikker en enkelt gang. Eller hvis det kommer

som vedhæftet html filer kræver det typisk lidt flere klik. Filen

indeholder et lille javascript med noget HTML5 kode. Det er så

browseren der henter filen ned. Nogen gange med en lille ISO fil i,

der så skal mountes og køres.

Læs mere her

Anbefaling

Det er noget jeg har beskrevet før, men til stadighed ser bliver

brugt i større omfang. Det er en nem teknik for en attacker at

bruge, da mange ikke blokerer for vedhæftet html filer i mail. Det

er nemt hurtigt at lave nye angreb med denne teknik og især velegnet

til targeted attacks.

Husk nu at mail formateret i html ikke er det samme som en mail

med en vedhæftet html fil, så man kan i min optik godt blokerer for

vedhæftet html filer i mail. Tillader man vedhæftet html filer lever

man livet lidt farligt og udsætter sin virksomhed for en risiko der

ville være have være nem at blokere for.

Jeg kan desuden anbefale man kigger mine tidligerer posts igennem

fra i år.

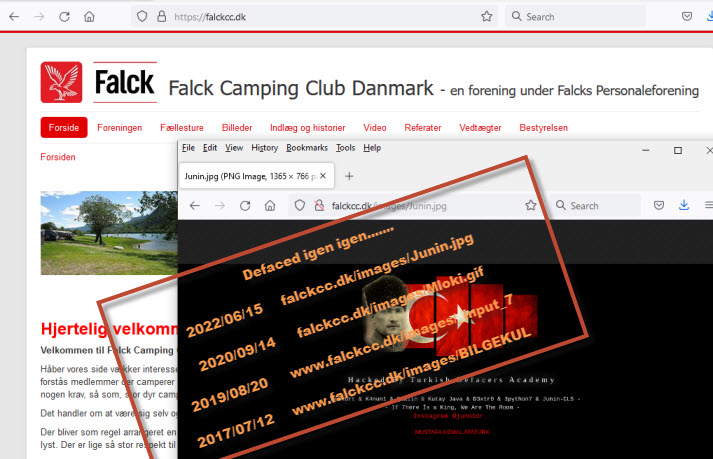

Defaced web-sites

26 September 2022 - Blog Post # 837

Defacing stadig en ting

Man skulle tro at mange leverandører efterhånden har fået så meget

styr på at holde øje med om deres kunder bliver defaced eller på

anden måde hacket på deres web-portaler. Dog er det lidt rammende at

se, at de typisk er de samme leverandører og deres kunder der hele

tiden står for skud igen og igen.

Når jeg kigger igennem hvor mange gange et domæne har været ramt af

denne type sikkerheds problemer, så er der tit nogen der stikker ud.

Denne gang er det igen Falckcc (Det er ikke Falck men deres

personale "Falck Camping Club") Dem skrev jeg om for præcis 2 år

siden i dag. Det er næsten fast hvor tit de har udfordringer

Se evt 26 September 2020 - Blog Post # 775.

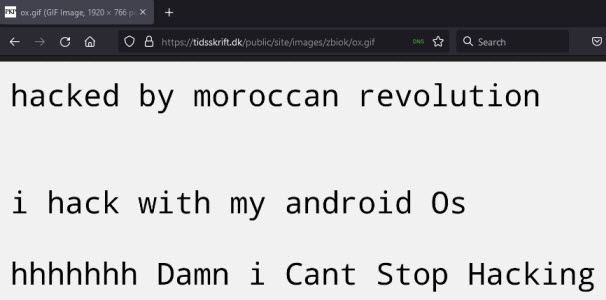

De er ikke de eneste.

Det er desværre ikke de eneste jeg ser der går igen, dem er der

faktisk mange af.

Et andet eksempel er tidsskrift[.]dk (Det Kgl. Bibliotek)

2022/07/04 tidsskrift[.]dk/public/site/imag

2020/04/13 tidsskrift[.]dk/public/site/imag

2017/04/07 tidsskrift[.]dk/public/site/imag

Anbefalinger

Man bør nok overveje hvilken leverandør man benytter til at få

hostet sit web-site på. Desuden bør man overveje hvordan ens

web-site er strikket sammen og især hvor mange underlige plugins man

benytter. Ikke mindst at få ting sikkerheds opdateret i tide.

Man skal også være meget vågen overfor at det typisk er det

eneste mulige en hacker typisk lige kan når de finder et

sikkerhedshul. Typisk er defacing noget en hacker gør, når de ikke

rigtigt gidder gøre mere ved et web-site, at de så lige afslutter

med at efterlade et web-site defaced. Der findes mange attack

muligheder....... Det kan også være hele den hosted løsning med alle

hosted web-sites på samme server, der har udfordringer.

Security.txt en varm anbefaling.

Som web-site ejer burde man sørge for at få implementeret en

security.txt

file. Det gør det noget nemmerer at komme i kontakt med sikkerheds

folk, så når denne slags bliver opdaget, at det så er muligt at

komme i kontakt med de rigtige fra starten af. Det er eks slet ikke

muligt hos hverken, falckcc eller tidsskrift. Det er heller ikke

muligt via deres "hoved sites" på Falck eller det Det Kgl.

Bibliotek.

Gammel post fra 2014

28 August 2022 - Blog Post # 836

Stadig rammende

Godt 8 år efter jeg postede dette på mit gamle netcowboy website,

syntes jeg faktisk det stadig er rammende.

Det holder stadig vand det meste af det. Det var dengang ment som

lidt af en provokation til alle dem der bare ikke følger gode råd

omkring sikkerhed og hvor helt basale ting bare ikke er noget man

gør...

Det skræmmer mig fatisk lidt, at mange bare

ikke følger de basale budskaber på mange områder. Vi kunne undgå så

mange incidents i det daglige. Jeg må indrømme at jeg tit bare

ryster på hovedet når jeg ser dem. Jeg oplever også at de helt

basale ting bare bliver ignoreret, med helt ubrugelige

undskyldninger. Her savner man tit en "firkantet hår hånd"

Gamle ting at tænke over i

julen 2014

BumbleBee - IceID - Malware

21 August 2022 - Blog Post # 835

IceID

Siden midt sidste år har jeg kigget en del på BumbleBee downloader.

Typisk bruges det i forbindelse som downloader til IceID, DarkVNC og

Cobalt strike.

Trafik

Jeg har gennemgået godt 27 kampanger siden midt sidste år. Jeg har

fundet et par indikatorer i hvordan de ofte opføre sig i

netværkstrafikken, der nu gør at jeg med et par regler kan finde

BumBleBee når det er i forbindelse med disse kampanger. De har

ændret trafik mønster i forhold til DarkVNC, til noget krypteret

(encoded) trafik. Men ikke al kryptering er lige godt, så det er

faktisk muligt at finde dette i trafikken hver gang der er tale om

DarkVNC.

Cobalt strike trafikken, kan jeg også finde hver gang nu. Dette

kræver dog lidt opsætning i Elastic og Kibana, så her er den ikke

nogen frigivet IDS regler. Men ret simpelt at få øje på nu, dog

efter mange fejlet forsøg fra min side.

Domæner

Jeg frigiver desuden de domæner jeg er faldet over i forbindelse med

BumbleBee downloader af IceID

De kan hentes her.

Bemærk at mange af dem er stadige aktive.

IDS Rule frigivet

Der er figivet IDS regler til BumbleBee og DarkVNC. Til BumbleBee

(IceID kampanger kan de finde de nuværende og helt tilbage til den

første kampange. DarkVNC, der er det til de nuværende kampanger og

tidligere frigivet IDS regler finder resten pt.

Realtek SDK SIP ALG Vulnerability

CVE 2022-27255

16 August 2022 - Blog Post # 834

Realtek

Netop udkommet frisk fra Defcon - CVE-2022-27255. En sårbarhed der

kan være lidt sværd at finde, men kan have står betydning for mange,

da dette er en sårbarhed i selve firmwaren hvor der er benyttet

Reltek. Der er frigivet POC Exploit. Lige nu er de rettet imod SIP

og Telnet. Men den kan i virkeligheden være meget andet vil jeg

mene.

POC

Der er frigivet

POC og virkelig gode skriv, der beskriver sårbarheden. Desuden

kan man hente deres slides fra

Defcon her

IDS Rule frigivet

Jeg har tilpasse den IDS rule som kom fra

SANS så den virker

i mit rule set. MEN

vær opmærksom på at der kan eks køres payloads og expolits af via

eks Telnet imod enheder. Man behøver heller ikke at have Firewall

porte stående åbne til enheder. Læser enheden pakken, vil

exploit virke. Det er heller ikke en sårbarhed men eks kan port

scanne efter med eks nmap, som man normalt plejer at kunne. Den er lidt giftig og man skal kende sine

enheder. Desuden er det muligt at hente

en pcap med exploit

herfra.

Jeg kan anbefale at man kigger Johannes

Ullrich's præsentation igennem for management, den er faktisk meget

fin.

Fil:

Realtek_SDK_SIP_Vulnerablity.pptx

SHA1: 053177e93d1d4cb0176d81c5e65944d20a7a3b93

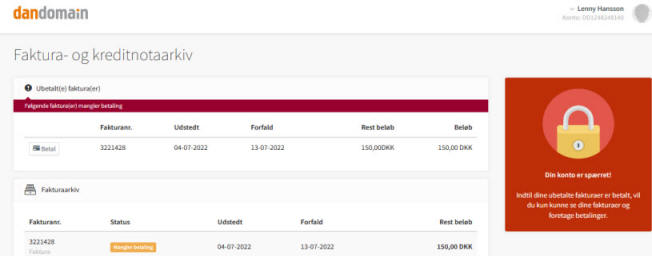

Mærkelig praksis fra DanDomain

14 August 2022 - Blog Post # 833

DanDomain

Jeg har en del domæner og en del web-sites. Meget af det er hostet

igennem

DanDomain

hvilket jeg har været udemærket tilfreds med igennem tiden, men hen

over det sidste stykke tid er de begyndt at få lidt underlige

praksis indført.

Et domæne jeg har som jeg ønsker bare skal udløbe har jeg lukket via

DK-Hostmaster. I pricippet kan man bare lade være med at betale for

domænet, så udløber det. Jeg får så en regning for nytegninge af

domænet igennem Dan Domain. Det svare jeg på og fortæller det bare

skal udløbe, så kan man bare fjerne DNS pegepinde efterfølgende.

Simpelt og nemt......skulle man tro.

Domæne

rettelse

Jeg sidder så og skal foretage domæne rettelser på et domæne, hvor

der skal opsættes SPF og Caller ID (Mail sikkerheds features) Så

fordi de mener jeg skal betale for domænet (husk det er ny tegning,

så der har været betalt det der skal være betalt) Nu mener de de

bare kan blokere for hele adgangen til at de andre domæner og

servises jeg har hos dem indtil jeg har betalt, hvilket jeg ikke

kommer til. Det forhindre jo jeg overhovedet kan ændre på

opsætninger og adgang på alt det andet jeg har hos dem inklusiv

sikkerheds ændringer.

Jeg må indrømme jeg er helt oppe i det rødt feldt over denne

praksis......

Så andre skal nok overveje om det er en hosting udbyder man gidder

benytte, da de bare lukker en ude af systemerne uden at være klar

over man kan have flere ting under samme konti. Man skal da ikke

holde folk ude, men derimod eventuelt bare luk den service hvor der

kan være en ubetalt regning. I dette tilfælde en DNS pegepind men i

stedet lukker man for tilgangen til alle andre services man også

har...

Hack the planet.....

24 Juli 2022 - Blog Post # 832

Flipper Zero

Mens der går "Tour De france" feber i alting, så

er der lidt fra min ferie og det som IT geaks bruger tid på.

Besøgte en god ven, der lige have fået sin Flipper Zero ind af

døren. Det vilde var at jeg rent faktisk fik lov til at pakke den ud

for ham.....Hold da op en "fest" :-) Det var sjovt.

Det er sjældent noget i IT branchen efterhånden kan imponere mig,

men det blev jeg af

Flipper Zero

Den hurtigeeste kloning jeg nogen

sinde har set

Fra udpakning til de første ting der blev clonet gik der under 2

min, Alle blev lige teste for at de nu også virker, og DET GØR DET.

På under 10 min. blev følgende typer lige clonet HID Prox cards,

EM-4100 en iButton key, RFID 125 kHz key cards og ikke mindst en

infrarød fjernbetjening og forresten også lige porten til

parkeringskælderen.

Til virksomheder.

Nu fik vi lige testet en del forskellige virksomheds ID kort (Dem

der typisk også giver adgang igennem døre til en hel virksomhed) Her

skal man som virksomhed være MEGET vågen. Jeg vil tro at alle ID

kort der benyttes kan klones på 1 sekund. Så her skal der lige

arbejdes en del for om ting som det eventuelt kan spottes via logs ?

Tilbage

Tja venter stadig på at min egen den kommer. Den er betalt for

måneder siden.... Kan kun sige det er en perfekt lile geak dims, vi

sikkert kommer til at se mere til. Vi er allerede igang med at

planlægge andre typer systemer vi lige skal have testet og her

kommer jeg hurtigt til at tænke på alle de biler og MC'er der

benytter nøglefri tænding. Hvordan mon de har det med en Flipper :-)

Jeg er overbevist om vi kommer til at se mange "sjove" ting der

kommer på listen. Alle de elektronikse låse er ikke mere værd en en

gammeldags københavner nøgle og hvor alle tyve render rundt med en

bumper key.

Fortsat god sommer....

Matanbuchus downloader

18 Juni 2022 - Blog Post # 831

Matanbuchus

Det er den

nye trojan downloader man skal være lidt opmærksom på. Der

ligger en pæn stor infrastruktur bag denne, og de sidste domæner

blev første aktive sent i går aftes, hvorfra Cobolt strike hentes.

Det bliver nok noget man skal holde lidt øje med. Det er ikke noget

der kan testes i vm, viratuelle miljøer osv, da den tjekker hvordan

CPU opsætningen er. Lidt smart.... Der er mange nye metodikker i

forbindelse med Matanbuchus.

Unit42 har nok det bedste skriv indtil videre jeg kan anbefale

man læser igennem. Desuden har

SANS et skriv også. Man skal også være opmærksom på at den

allerede nu skifter metodikker, meget hurtigt, jeg har allerede selv

set flere udformninger af denne.

Navnet Matanbuchus er

direkte

henvisning til den okkulte verden. Men tiden må vise hvor

okkulte de i virkeligheden er. Den slags hovmod har det med at

falde...

IOC'er

Jeg har samlet en

liste af domæner man med fordel lige nu kan blokerer for. Der

findes desuden mange andre IOS'er man kan kigge igennem.

IDS Rule frigivet

Kigger på den aktuelle kampange. Det kan meget vel ændre sig og jeg

ved der allerede nu findes flere IDS rules der kan laves.

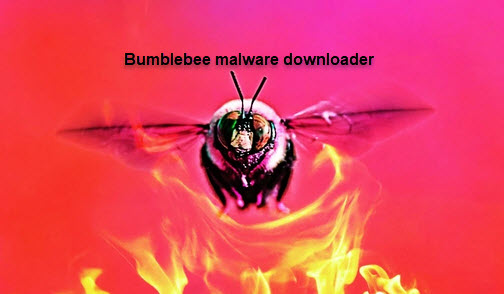

Bumblebee Malware Downloader

14 Juni 2022 - Blog Post # 830

Bumblebee malware downloader

Det er desværre noget jeg ser blive hyppigt benyttet.

Bumblebee er en malware downloader, man ofte ser i forbindelse

med forskellige typer malware som, Emotet, CoboltStrike, RedLine

Stealer, Conti, IcedID og mange flere. Det er blevet lidt en

standard, at det bruges, men det gør det jo også lidt nemt finde

inficeret hosts...

SNORT Rule Frigivet

Kigger efter typisk certifikate der benyttes af Bumblebee. Det er

klart anbefalet at undersøge hosts hvor denne IDS rule giver alerts.

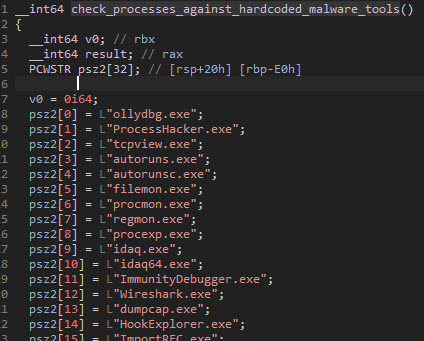

Default forensic tools installeret ?

24 Maj 2022 - Blog Post # 829

Malware og anti-vm samt forensic tools og anti-forensic

Bumblebee loader er det seneste skud på stammen der bruges af

mange forskellige cybercrime grupper. Herunder Conti og Diavol og

flere. Det er med Bumblebee som med mange malware typer, at de

typisk holder øje med forensictools som køre på en maskine eller

bare har en tilstedværelse. Bliver de fundet vil malware typisk

ikke foretage sig noget eller helt

fjerne sig selv. Det er kendt taktik som går under navnet "malware

antiforensic" simpelt for at undgå at et stykke malware bliver

undersøgt eller afsløret for hurtigt.

Som analytikker kender man forhåbenteligt også til tools som

Paranoidfish der kan hjælpe med at opsætte tools

til en analyse maskine for at fjerne spor at et viratuelt miljø og

forskellige tools mm.

Brug forensic tools

Jeg ved ikke rigtigt hvad man skal kalde det, men det lader

efterhånden til at man som defender "bare" skal have et eller flere

af disse tools liggende på systemer, eller bare have et par "falske

processor kørende" så kan man helt undgå at hosts bliver inficeret

med visse typer loaders og dermed mange forskellige følgetyper af

malware.

Det er jo lidt den omvendte verden, hvor man bruger malware

grupperens egne taktikker imod dem selv og til fordel for en selv

som defender. Man "spiller" jo lidt på at et stykke malware benytter

sig af disse teknikker, (hvilket alt malware langtfra gør) men det

kan have en heldig positiv effekt, som kan fungerer som en form for

"vaccine" på et system overfor mange typer malware. Det vil langt

fra virke imod alt, men det vil virke imod rigtig mange malware

loaders. Ugheldigvis er der ingen jeg kender til der holder øje med

hvilket og hvor meget malware der benytter disse antiforensic

teknikker og i hvilke kategorier de rent faktisk ligger i.

Tools

Mange af disse forensic tools der bliver holdt øje med, er slet ikke

farlige i sig selv at have på et system. Tænker man efterhånden skal

lave en pakke af tools der bliver installeret på drift systemer,

hvor man kan sikre disse med rettigheder osv. Typisk holder malware

kun øje med selve process navnet, så i virkeligheden kunne det være

en omdøbt notepad.exe til eks tcpview.exe man starter op og har

kørende. Tænker det hele kan sikres med rettigheder så en alm

bruger ikke kan benyttes disse tools. Dog findes der rigtig mange

antiforensic teknikker og det ville være svært at bruge dem alle

sammen, men det meste malware er slet ikke så udviklet og finder de

bare en af de forensic tools holder loaderen helt op med at virke,

og resultatet er at man ikke blev inficeret den dag.

Der er egentelig ikke lavet nogen stats over hvor meget og hvilket

malware som beskytter sig selv på denne måde. Måske det kunne være

værd at undersøge. Jeg ved bare at mere og mere malware især

loaders, benytter samme teknikker og det sikkert kunne være en

fordel at begynde at holde øje med disse ting. En optimeret

indsamling af disse oplysninger kunne vise hvad der blev holdt mest

øje med og derved kunne man optimere hvad man skulle have liggende

på en maskine som "vaccine"..........

Industroyer2 IEC-104

20 Maj 2022 - Blog Post # 828

Industroyer2.

Man kan læse en god gennemgang af Industroyer2 fra Netresec

her Det handler om at man via IEC-104 protokollen ændre circuit

breaker switches fra ON til OFF og derved kan man lukke for strøm på

visse typer powergrids. IEC-104 protokollen er bestemt ikke noget

man som analytikker kommer til at se hver dag, så det er lidt at et

scoop vi ser dette og bestemt takket være Erik Hjelmvik fantastiske

forarbejde.

Malware sampels

Erik fra Netresec har fået fingerne i dette malware, der har

muliggjort capture af hvordan trafikken ser ud når der sker en

ændring via IEC-104. De frigivet pcap's fra Netresec er ikke super

venlige at foretage analyse på. Derfor er disse blevet omskrevet fra

RAW til Ethernet via TCPREWRITE og en tur igennem CyberChef for at

ændre både SRC og DST ip'er der alle var de samme. Den sidste del

stod Jesper Lindgren (TDC NET) for og hans altid fantastiske hovede

til den slags analyse arbejde, hvilket har muliggjort, at vi nu i et

mere venligt format kan frigive de omskrevet pcap's.

EnergiCERT i danmark var faktisk dem der ønskede detection i denne

protokol, fordi der ikke findes noget derude der kan opdage

ændringer til en "OFF state", vi takker derfor for deres ønske

omkring dette.

Filnavn (PCAP):

indu.zip

SHA1: fac6fcfd12b414b0e8e94e1bcb51ab560b41d8ef

SNORT Rule Frigivet

Denne er frigivet via mit SCADA IDS rule detection set SID:120002001

https://networkforensic.dk/SNORT/NF-SCADA.zip

Vær opmærkstom på, at det kan betale sig KUN at benytte denne IDS

rule i et miljø hvor man kan sætte IP'adresser op på hvor IDS reglen

skal detecte fra. Man skal også være opmærksom på at jeg ikke

direkte kigger efter

Industroyer2 trafik men en alm command fra IEC-104 der benyttes

af Industroyer2, dog benyttes denne command meget flittigt imod

systemer, og det er klart noget man gerne vil holde øje med sker.

Opdatering: 21-05-2022

Jeg er opmærksom på en ny version at loaders til Industroyer mm. Men

de har ingen betydning i denne forbindelse, da nye loaders, malware

der inficerede et system, ikke kan ændre på de commnads der skal

benyttes for at flippe en circuit breaker.

I forhold til at flippe til en ON state, så blev det også en ønske

fra nogen, at man også kunne se dette. Det er hermed også lagt ud i

mine SCADA IDS rules

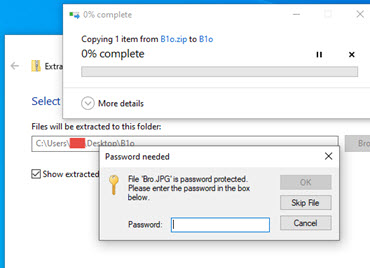

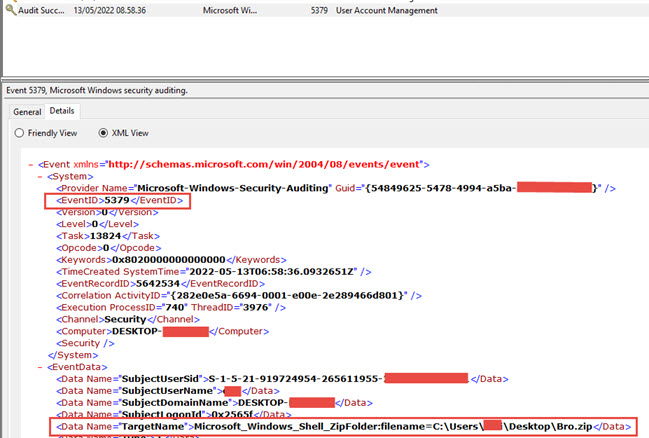

Credman event id 5379

13 Maj 2022 - Blog Post # 827

Password protected zip filer.

Credman event id 5379 kan godt være noget der støjer rigtig

meget i SIEM systemer, især når man logger fra alle klienter.

Personligt her jeg ikke selv fundet brug for dem før, nu og

hvor Credman events giver god mening at indsamle fra hosts.

Et eksempel

Meget malware kommer via mail som password protected zip

filer. En bruger der udpakker en password beskyttet zip fil med

Windows explorer, vil efterlade en windows event 5379, hvor man kan

se navn osv. på den udpakket zip fil. Det er rigtig nyttig i

forbindelse med incident hvor man jagter "patient zero" eller

starten på en infection chain på anden vis. Det kan være til

alverdens former for malware attacks for rigtig meget benytter

password beskyttet zip filer.

Bemærk man kun ser

dette såfremt man benytter "Details view" og kigger i "Friendly

view" eller "Details"

Anbefalling

Det er klart anbefalet at opsamle Event ID 5379 Event data type 1.

Kig efter udpakket zip filer fra klienter og servers. Lav et

dashboard i jeres SIEM systemer der holder øje med det her når det

sker.

Metastealer - Windows Malware

14 April 2022 - Blog Post # 826

Metastealer

Den benytter "nye" teknikker for at undgå detection, og er

også ret sværdt at identificere 100% sikkert hver gang via

netværkstrafik.

Derfor har jeg måtte slå flere IDS regler sammen, for at få

en mere nøjeagtig detection imod dette.

SANS har skrevet om det og jeg har selv tidligere informeret

omkring dette. Dengang blev det dog identificeret som AgentTesla.

Det er malware der benytter RTLO in deres exe filer,

hvilket kan snyde rigtig mange detection systemer.

Det ankommer typipsk via vedhæftet excell filer i mail.

Læs mere fra min tidligere post her

Malware exe file made with "Right-to-Left Override"

19 Marts 2022 - Blog Post # 823

IDS Rule frigivet

Man bør undersøge bmp filer for RTLO exe filer i disse med disse IDS

regler.

Darkfeed

06 April 2022 - Blog Post # 825

DeepWeb Inteligense Feed

Til dem der ikke kan leve uden at skulle sidde og holde øje

med hvad de forskellige Ransomware Crews ligger og laver.

https://darkfeed.io

Kan nok anbefale man bruger en test maskine og ikke sin virksomheds

pc, når man ligger og besøger dem her. Desuden ville jeg nok bruge

noget VPN i en eller anden form (Måske en TOR browser igennem en VPN

løsning)

IDS oprydning

26 Marts 2022 - Blog Post # 824

Oprydning i IDS regler

For at få et mere relevant IDS regelsæt er mere end 500 IDS

regler taget ud af de nuværende frigivet IDS

regler. Så det nuværende regelsæt er på 644 IDS regler.

Jeg forsøger kun at lave IDS regler til noget der ikke

findes andre steder. Jeg bruger eks ikke tid på noget jeg kan se

andre allerede har lavet der virker. Dog oplever jeg at når man

kigger de mere kommercielle regler igennem på eks nye malware

kampanger, så har angreb skiftet karekter og regler virker derfor

ikke. I disse tilfælde laver jeg nye IDS regler.

Bemærk at jeg ikke er tilhænger af at lave IDS regler baseret på

DNS. Det er alt for ofte bare tidskrævende valideringer af falske

positiver, der dræber enhver analytikkers lyst til at arbejde. Til

DNS identificeringer anbefaler jeg at benytte

NXFilter,

eller en tilsvarende løsning.

De gamle regler

Dem kan man stadig hente. Men det vil ikke være dem jeg opdaterer på

fremadrettet. Men det giver muligheden for at se hvad der er fjernet

eller såfremt man har brug for en ældre IDS regel.

Fil: NF-local-OLD.zip

SHA1: 2e80bc57313f50ec3d5a185fa67360225a053c66

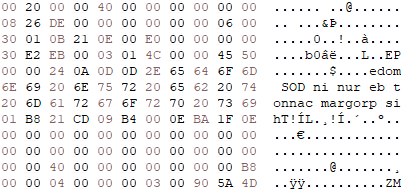

Malware exe file made with "Right-to-Left Override"

19 Marts 2022 - Blog Post # 823

AgentTesla

Faldt over en malware kampange hvor payload exe filen var lavet med

"Right-to-Left Override"

Det er jo pænt meget "Masquerading

- MITRE -> T1036 - Defense Evasion"

Malware sample

File name: Hyyyox Deoettcv.bmp (Hyyyox.exe)

SHA1: 54ff4ca946e8004f8af1a1e854ae06b3ab2fc46b

0 Detection på VT

OC'er

mail.beta1000.cl -> 69.16.244.78

tralkan.servidor21.com -> 69.16.244.78 (cname)

Kig efter forsøg på outbound mail TCP port 587

IDS Rule frigivet

Generic detection lavet så exe filer hvor der bliver benyttet RTLO bliver opdaget.

Kigger kun på HTTP porte

(Ren malware hver gang)

SID:5018812 - REV:2

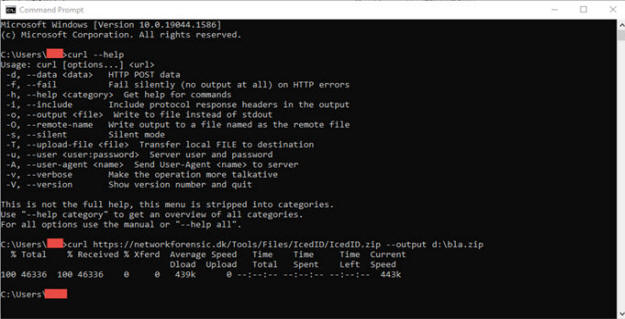

CURL i Windows siden 2017

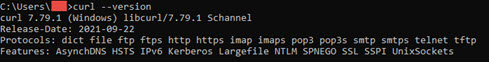

10 Marts 2022 - Blog Post # 822

Default CURL i Windows 10

CURL blev tilføjet helt tilbage i 2017. Dog er det

første gang jeg ser det bliver brugt i forbindelse med en

info stealer skrevet direkte i en bat fil og hvor CURL bruges

til at hente den ondsindet kode. CURL er et ganske fint tool og

bruges til mange forskellige ting. Det kan bla downloade og uploade

stuff mm. Microsoft har også været så flinke at ligge curl.exe i

"system32".

Vær lige lidt vågen her

Man skal lige være lidt vågen, for der er ikke super meget detection

på CURL. Sammenligner jeg eks CURL med certutill og BITS, så er

de 2 sidste forholdsvis nemme at spotte, fordi de typisk kun henter

fra Microsoft / Windows domæner. CURL må forventes at gøre dette fra

alt mulig underligt herunder også malware nu. Det skal nok puttes

lidt i samme kasse som eks PowerShell og CMD. Så hvad CURL ligger og

laver på Windows systemerne skal man lige have et våget øje for.

Tjek dine egen version af CURL

curl --version

Simple download command

Det understøtter en del protokoller - Fin liste herunder i deres versions oplysninger

DNSCat2 - DNS Tunneling

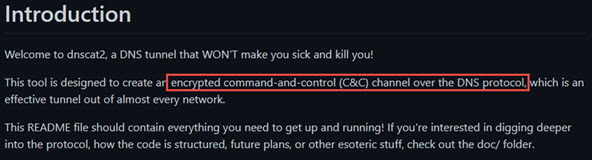

06 Marts 2022 - Blog Post # 821

DNS Tunneling

DNSCat2

er bestemt et fint tool til tunneling af trafik hen over DNS. Det er

ude i en beta 1 version af DNSCat2. Det kan flippe imellem

forskellige typer DNS request som eks TXT, MX, A osv... Alt for ikke

at skabe for meget opmærksomhed i logs mm. Det kommer til

forskellige typer OS herunder Windows.

Krypteret trafik

Alle forespørgelser og svar er krypteret, rigtig fint. Men det er

netop det der gør man kan fange det, uanset hvilken type request det

benytter.

Det vil virke rigtig mange steder

Som de selv skriver, vil det her virke rigtig mange steder,

simpelthen fordi man ikke holder øje med sin netværkstrafik eller

gør det på en utilstrækkelig måde. Ser rigtig mange der den dag i

dag, slet ikke har styr på hvordan DNS trafik må flyve ind og ud af

virksomheden. Der er rigtig mange der slet ikke har styr på begreber

som SPLIT DNS eller DNS choking. Mange tror at fordi de lige har

outsourcet til tredjepart, at så er der styr på det. Det er der

sjældent.

IDS Rules frigivet

Fanger DNSCat2 - Ingen kendte falske positiver.

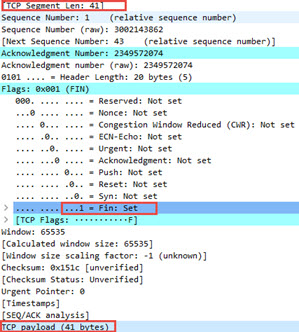

SYN - FIN packet with payloads - NOT ALLOWED

03 Marts 2022 - Blog Post # 820

SYN - FIN

TCP pakker med et af disse flags sat (SYN eller FIN), er de eneste

der ikke må indeholde data. LEN=0 er det eneste disse må være sat

til. Læs evt selv RFC793. Det er så nu "TCP

Middlebox Reflection" attack.

På det sidste er man dog begyndt at se, det slet ikke er tilfældet.

Det ene er set i forbindelse med

port knocking sekvenser til bagdøre på firewalls/routers og nu

også i forbindelse med at udnytte middelbokses til

amplifyed DDOS attacks.

Det er altid lidt sjovt at se hvor mange forskellige konsekvenser,

det kan have forskellige steder, når producnter ikke overholder

standarden, især men hensyn til middelbokses. Det åbner jo helt op

for "pandoras æske" af uforudsete ting der kan ske rent

sikkerhedsmæssigt. Det gælder også når man forsøger sig med bagdøre

der ikke ligger inde for standarden. Man bliver nemmere at få øje

på.

IDS Rules frigivet

Har oprettet "Bad TCP packets" som indeholder til både SYN

og FIN packets med payloads.

Benytter man dem på en sensor ude foran en Router/Firewall, kan jeg

anbefale man måske opsætter noget thresholding på sid:5020201 og

sid:5020202 til eks. 1 alert pr 60 sec. -

SNORT REF

Bemærk dog, at benytter man thresholding, så finder man sikkert ikke

port knocking sekvenser til bagdøre som er ret vigtig i denne

forbindelse.

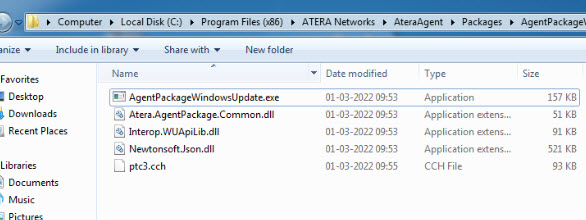

Conti remote tools

01 Marts 2022 - Blog Post # 819

Remote Tools

Både

Mandiant og

Sophos har beskrevet de samme typer angreb af

Conti gruppen.

Noget der er interesseant er brugen af nogen typisk remote admin

tools, som jeg har set misbrugt før i helt andre typer angreb.

Jeg har samlet en række IDS rules til at opdage denne type tools

såfremt de kører i infrastrukturen.Desuden har jeg en lang række domæner

som også bruges i forbindelse med disse omtalte angreb (dog ikke

frigivet). jeg har

samlet disse IDS rules i en kategori som er under navnet "Remote management

software".

Desuden arbejder jeg lige nu på flere remote management tools, der

vil komme ind under samme kategori.

Splashtop (ScreenConnect) og Atera

Splashtop og Atera er det samme og bygger på det samme. UI er dog forskellig. Jeg

er også ret overbevist om at disse producenter slet ikke har rent mel

i posen. Nu har jeg igennem tiden arbejdet rigtig meget med analyser af

forskellige MalwareRAT's familier. Den eneste forskel jeg rent faktisk ser

her, er at det nu køre i en "cloud" men hele metodikken og

opsætningen ligner så meget en typisk RAT. Det undre mig også, at en

gruppe som Conti bruger interfaces som det her, for så er de nød

til at efterlade meget kraftige spor

efter sig selv, da man skal oprettets på disse servises osv

osv..

Desuden har jeg igennem tiden set rigtig meget brug/misbrug af

remote tools. Men når 2 tools der ligner så meget hianden og rent

faktisk deler domæner, installers mm og tilmed ligner alt det jeg

kender fra malware "RAT's" verden. Så lugter det rigitg meget.....

Her kommer det smukke. Når nu man har en maskine inde i deres

interface og man ønsker at foretage fjernadgang af hosten, så var

det ens i begge løsninger, at man fik en fejlbesked om at management

ikke kunne foretages, men man lige skulle installerer deres "remote

exe fil" på ens egen host :-) Smukt... På den måde kan man jo også

få fat i den person med alle formodet adgange til en virksomhed.

Dont ever go there..

IDS Rules frigivet

Finder de her tools såfremt de køre på det indterne netværk. De er

oprettet som "POLICY" rules.

Bvp47 - Top-tier Backdoor of US NSA Equation Group

24 Februar 2022 - Blog Post # 818

Bvp47

Pangu Lab har frigivet hvad der lader til at være en ret

omfattende undersøgelse af noget implant malware lavet af NSA. Det

bemærkelsesværdige set fra mit synsvinkel, er at man også har

beskrevet hvordan hele deres "port knocking" sekvenser ser ud med

magic payloads. Det er meget sjældent

man ser det frigivet. De beskriver også at "covert communication

system is cutting edge" Sammenfaldet af denne publicering med

krigens start i Ukraine kan være et vildt sammentræf eller nøje

planlagt. Kina og Rusland er allieret på "cyber" fronten, så mon der

kan være en sammenhæng....døm selv.

Data

De IOC'er og det data som denne report bygger på, ser dog ud til at

være af ældre dato. Så hvor meget der kunne være i live, har jeg

ingen ide om, men vil tro noget sikkert er. Dog optræder der også et

enkelt dansk domæne, som ikke længerer ser aktivt ud. Men flere NATO

lande optræder på listen, hvilket undre mig en del.

Report kan også hentes her

The_Bvp47_a_top-tier_backdoor_of_us_nsa_equation_group.en

SHA1:

4f3beb306f760932a53b54e92a9bc695913daeef

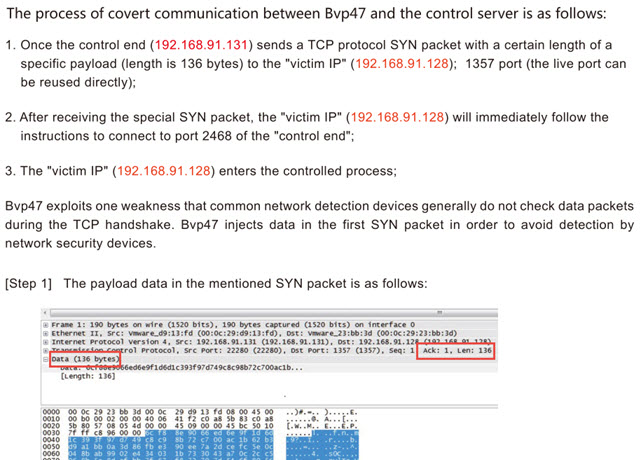

SYN eller ACK

For at gøre det hele lidt mere forvirrende, så beskriver de i deres

report, at der er tale om SYN pakker. Men billedet der er vedhæftet

i deres report, viser ACK pakker. Det må siges at være noget at en

graverende "hovsa" fejl. Det kan være en billedefejl / skrivefejl.

IDS Rules frigivet

Selvom jeg er klar over forvirringen med SYN / ACK pakkker, så har

jeg fremstillet IDS rules til både ACK og SYN pakker der er

målrettet selve angrebet.

Jeg har måtte lave en del "packet crafting" for at lave packet ud

fra de opgivet speks. Men i virkeligheden ikke så svært som det

lyder. Bemæk at den ene IDS rule kigger på SYN packet med payloads.

Det er helt unormalt og bør ikke forekomme. Så sker der fremover

"ting" hvor nogen forsøger sig med payoads i SYN pakker vil de blive

opdaget med det samme. Dog har det taget lidt tid at få det hele

beskrevet og til at fungere, grundet deres fejl i rapporten.

Om nogen skulle få nogen hits på disse regler høre jeg meget gerne

om det. Inden for networkforensinc verden kan det ikke blive meget

mere "high tech", sammenholdt med hvad det er brugt til. Men

egenteligt simpelt at opdage, da man forsøger ting som egenteligt er

tilladt i følge standarden, såfremt der var tale om et fuldt

handshake, men det er ikke tilfældt her. 1 SYN packet med payload på

en bestemt port og ikke et fuldt handshake.

IDS rules til at kigge på ACK pakker med payloads er straks en

anden ting. Det forekommer ofte. Men IDS rules er lavet til både SYN

og ACK attacket. Så handler det kun om valideringer såfremt noget

giver alerts.

IDS Rules frigivet

Ingen kendte falske positiver. Men vær opmærksom på at de sikkert

har begrænset levetid.

AsyncRAT - Relateret til ISO filer oprettet af html filer.

19 Februar 2022 - Blog Post # 817

AsyncRAT

Dette var en del af nogen af de første payloads hvor ISO filer bleve

oprettet via vedhæftet html filer.

Der er ingen tvivl om at oprettet IDS sigs til dette, meget hurtigt

kan blive forældet. Dog er det lykkedes mig at udtrække JA3 sigs der

finder alle versioner af dette hver gang. Ellers må jeg sige det er

et meget sejt framework, og det er nemt at skjule. Der er god

dækning imod dette på anti-virus siden.

Forskellige

rats

Jeg har haft en del upubliceret IDS rules liggende til detection af

forskellige RAT's. Dem frigiver jeg lige i samme omgang.

NetWiredRCRAT

NetSupportRAT

QuasarRAT

CrimsonRAT

AsyncRAT

AgentTeslaRAT

CyberGateRAT

NanocoreRAT

NjRatRAT

AsyncRAT

JA3. fc54e0d16d9764783542f0146a98b300

Password attacks fra 6416 IP'er fra IOTBotnettet

17 Februar 2022 - Blog Post # 816

SANS Internet Storm Center

De har nu også endelig

fået øjne for alle disse attacks fra

et stadig stigende antal IOT eneheder der fortager mange forskellige

attacks efterhånden. Listen af porte der bliver angrebet lader

åbenbart også til at vokse ifølge det SANS Internet Storm Center har

frigivet. Yderligere er listen af enheder meget li det jeg ser.

En opdateret liste med ip adresser. Bemærk at mange lande ikke

indgår, dette skyldes GEO blokering.

RAW-IP-LIST-IOT-BOTNET-FEB-2022.zip

SHA1: 2d5061817b77b27ef6457170c50ac71eb55fc990

Jeg har tidligere frigivet både IDS

signatur samt en helt unik JA3 hash på alle IP adresser der

foretager disse angreb.

IDS Sigs

IOT BotNet password guessing attack - 16-12-2021

IOT BotNet password attacks - 21-12-2021

JA3: f17ca639ecdcaa65b4521c49e3515ef9

Du kan læse mere om det jeg tidligerer har frigivet

10 December 2021 - Blog Post # 805

16 December 2021 - Blog Post # 806

1 Januar 2022 - Blog Post # 810

ISO filer der bliver oprettet af en vedhæftet html fil i mail. En trussel der virker. Der udvikler sig...

15 Februar 2022 - Blog Post # 815

Nye angreb der virker.

Det lader til at det ændre sig hurtigt. Man skal som virksomhed

virkelig være klar til at blokerer for vedhæftet html filer udefra i

mail. Har man ikke allerede gjort det, ville jeg gøre det med det

samme. Lige nu er det bare CinaRAT, det kan være hvad som helt der

bliver lagt ind som vbs downloaderen bare henter ned, man bliver

ramt af.

Denne gang er det html koden ændret en del og nu med

CinaRAT, (QuasarRAT). Sans har lige

beskrevet nye tilfælde hvor der er

0 i detection på VT.

SHA256:

ef579d9bf2dba387c3be9effa09258902c4833dfb7634f4ed804d96e8849da74

Anbefaling

Bloker vedhæftet html filer i mail.

Det er yderst vigtigt at man får Anti-virus scannet sine mail stores

igennem med jævne mellemrum. Tror jeg uden at overdrive kan sige at

mange mangler at opsætte scanninger i mail stores med jævne

mellemrum. Jeg har set at de her mails bare får lov til at ligge og

putte sig på systemerne, uden at blive fjernet efterfølgende når

signaturer efterfølgende kan kende dem. Det er et simpelt tegn på

manglende periodisk scaning af mail stores.

Det kan være en tikkende bombe.

Har man ikke modet til at lukke for vedhæftet html filer, så kan

man i virkeligheden bare lukke op for vedhæftet, eksempel exe og scr

filer, for de her html filer ville kunne skjule dem alle alligevel

og bypasse ethvert extension filter. Jeg kan godt huske dengang man

diskuterede længe om hvorvidt det var en god ide at lukke for exe og

scr filer i mail for mange år siden. Historien viste også at det

dengang var en klog beslutning at man fjernede dem.

ISO filer der bliver oprettet af en vedhæftet html fil i mail. En trussel der virker.

13 Februar 2022 - Blog Post # 814

ISO fil "angrebet"

Det var noget jeg blev opmærksom på via en

publicering fra Morphisec. De beskrev dette meget fint.

Til hverdag sidder jeg med forskellige mailsystemer og jeg altid

opmærksom på, når nye angreb via mail opstår og derfor kigger jeg

dem altid nøje igennem. Mail er stadig den mest udnyttet vektor

for en angriber, til at få fat i virksomheder. Det er ofte alt

for nemt og mange har kun fokus på Phishing angreb i forhold til

deres brugerer. Det faktum kender hackerne også.

SANS har

beskrevet hvad jeg vil kalde "forløberen" til dette angreb.

Dengang var det bare brugen af vedhæftet ISO filer som indeholdt exe

filer. Men de har også

beskrevet en andet eksempel af det samme type som jeg har kigget på.

Mit testet malware sample

MD5: 31c701aef60f588ece18d3d1392da916

Download: pw

"infected"

VT link

Selve angrebet - html filen

Som beskrevet af Morphisec, modtager man en simpel vedhæftet html

fil i en mail. Bemærk her, at der er stor forskel på html formateret

mail og en html vedhæftet fil. Man kan godt i en html formateret

mail og have en vedhæftet html fil. Det nemmeste i verden her og som

ville forhindre hele angrebet var at lave et html extension filter

på sine mail systemer når mail ankommer udefra. Det er altså ikke

imellem ansatte som er på et mail system, hvor det skal være "forbudt". Så det

handler om udefrakommende mails. Simpelt og nemt.

Åbningen af html filen

Når html vedhæftningen åbnes vil denne automatisk bare blive kørt af

den pågælde browser der nu fortolker html koden. Html koden

indeholder javascript der obfuskeret. Javascript koden sampler nu en

iso fil og præsenterer denne for brugeren. (uden der sker adgang til

Internettet "lidt sejt"). Nu begynder de lidt "grimme" ting at opstå. Eks i

Outlook er det sikkerhed der sørger på at scripting er slået fra, så

en bruger ikke ville kunne køre scripts. Men det er langt fra det

der sker her. Systemet åbner bare en browser og kører filen når der

bliver klikket på den, så det

sker ikke i kontekst af outlook, men med browseren og med de

rettigheder en bruger nu engang har til at åben en browser. (Det kan

alle) Så har man ikke blokeret for alle vedhæftet html filer, så har

man nu angrebet helt nede på klienten. På det eksempel jeg har

testet på, har ingenting triggert. Jeg har sågår testet det igennem

forskellige mailsystemer herunder O365 og Outlook som de fleste jo

benytter, Mailen ligger nu bare og putter sig i systemet. Det er

heller ikke blevet fjernet ved efterfølgende scanninger af mail

stores. (lidt skræmmende - Tror ikke det er noget der sker ret tit i

O365 mail)

Det angreb som Morphisec beskriver og det jeg har testet, kan man pt

sagtes finde når det udfolder sig, fordi man kan finde det grundet oprettelse af filer,

på steder de ikke bør være, brugen af powershell og CMD osv. Men det

er jo lige nu og kun fordi de i det her attack har gjort det på den

måde de har, med brugen af VBS scripts Jeg kan hurtigt forestille mig en simpel exe fil, der

bliver samplet i iso filen af html filen istedet for et vbs script, så vil den

bare køre, såfremt det ikke er identificeret af Anti-virus mm. Det

kan

åbne op for rigtig mange muligheder

at angribe på.

Extension filters

Rigtig tit har mange systemer kun default opsatte extension filters

implementert. Mange tager ikke højde nogen sinde for at få dem

testet af. Benytter man kun default filters på filtyper i Windows så

er man rigtig nem at udnytte.

De fleste i DK tillader html som vedhæftet filer og gør ikke noget

ved det. Derfor er det min klare opfattelse at denne angrebstype kan

gå hen og blive rigtig farlig for mange. Især fordi den nu kan

bypass alle andre eksisterende extension filters der allerede måtte

være opsat. Denne teknik vil jeg tro kan bypass 90% af allerde

opsatte sikkerheds løsninger vi har derude i dag.

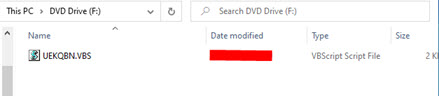

ISO filen igen

En iso fil kan på samtlige Windows systemer mountes som et DVD drev

(Kræver ikke andre tools installeret).

Mounter brugeren denne, får man nu vist et vbs i det nuværende

angreb og det er først her, der begynder at blive hentet yderligere

filer ned til systemet. Men igen var det en exe fil der bare starter

en krypteret forbindelse ud (Måske vi QUIC protokollen), så bliver

det lidt noget andet at finde. Jeg er udemærket klar over at mange

holder øje med nye ukendte processor fra systemer og meget andet.

Men sidder man et stort sted er det sjældent man nogen siden for

gået dem alle igennem, der simpelthen for mange. Analytikkere bliver også

pålagt alt muligt andet de skal lave og have fokus på, men som i

virkeligheden er ligegyldige opgaver i forhold til dette. Rigtig

mange har slet ingen eller for få analytikkerer, til at kunne

overvåget det det hele. Det samme gør sig

gældende for kørte powershell scripts og cmd commands og især hvis det er et

rent Windows miljø, så blender det forholdsvis fint og nemt ind i

mængden. Mængden af eks powershell logs alene kan være kæmpestor

for rigtig mange.

Men det vigtigste er at dette angreb ikke kræver

andet end at brugeren lige klikker et par gange. Så kan man sige sige at

virksomheden nu er solgt.

"Det er lidt tankevækkende at det kun lige

kræver et par klik at "sælge" sin virksomhed, når alt havd det

krævede var et html extension filter for at beholde den"

Sikkerheds løsninger

Mange sikkerheds løsninger jeg har testet kan ikke scanne og finde

den skadelige kode i html filen. Det flyver lige igennem. Den

skadelige kode bliver slet ikke identificeret. Mange

sikkerhedløsninger kan ikke lige finde mounted iso filer via VHD og

få det logget. Dem jeg har testet som er noget Winlogbeat eller

Sysmon de kan sagtes opsættes til at kigge efter det og finde det, såfremt det er opsat med lidt

tilpasning. De fleste kigger ikke efter mounted DVD drives

(CDROM) og leder efter filer der blev kørt fra disse drev. Andre meget dyre systemer, kan ikke slet ikke

opsættes til at opsamle de nødvendige logs. Dog kan de godt finde

andre dele at det nuværende angreb grundet bla PowerShell, men igen

ting som hurtigt kan gemme sig i mængden af logs og andre alerts,

der måske anses at være mere valide at jagte efter.

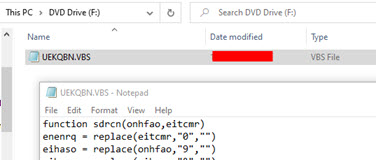

Mange af dem jeg kender og som sidder med SIEM og logsystemer til

daglig har slet ikke fokus på mounted VHD.

En ting der er interesseant er at filstørrelsen på den ISO der i

dette angreb bliver mounted kun er 50 KB stor, hvilket i sig

selv er meget unormalt. Typisk ville man nok forvente noget cd, dvd

størrelser, der bliver mounted.

Fil associering

En simpel metodik jeg har kigget på er at ændre fil associeringr på

vbs som benyttes i det her angreb. Det kan godt lade sig gøre. Det ville gøre, at når en bruger så når helt ind

til vbs filen med den skadelige downloader, og så klikker på filen,

vil det bare åbne i eks notepad. Brugeren skal altså foretage sig

noget ekstra for at åbne og køre vbs filen. Det kan i mange tilfælde

alene stoppe et angreb. Man skal huske det er brugeren der skal

"klikke" angrebet igang. Det sker ikke automatisk pt. om det ville

kunne indgå i Javascriptet vil jeg tro det godt kunne.

Anbefalet

Har salmet en del ting man kan gøre, alle er ikke lige gode

og der findes sikkert flere ting man kan gøre. Det er ikke noget jeg

betvivler.

Bloker alle vedhæftet html filer i mails udefra.

Det er nok det bedste man kan gøre. Det behøver kun at være

gældende pt. for udefra kommende mails med vedhæftet html filer.

Tillad ikke private web-mail

Det evigt omdiskuteret emne i mange virksomheder. Igen er det

lidt ledernes skyld når virksomheden ofte går i gulvet. Fordi de

selv vil tilgå deres egne private mailsystemer. Jeg har undersøgt

uanet mængder af malware angreb og rigtig mange skyldes brugen af

privat web-mail. Men det viser jo ofte at man så ikke implementere

de nødvendige tiltag, der kunne ligge andre steder som vil være

gældende for en host.

Hold øje med mounted filer der ikke er ret store (fra KB

størrelse til et par mb i størrelse.

Det kan gøres med alm logovervågning.

Opsæt logning af mounted filer til VHD

Microsoft-Windows-VHDMP-Operational

er vejen frem. Opsæt dit SIEM så det kan få øje på det.

Kig evt her

Event id 1 og 2 samt Event id 4663 kan benyttes.

Ændre default fil associering på vbs filer til eks notepad

Det er en mulighed og ville gøre at en bruger skulle gøre noget

ekstra for at køre et angreb. Denne metodik kan også bruges imod

andre filtyper der ofte misbruges i andre typer angreb.

Men i dag kræver det ofte hacking af Windows for at få det til at

virke.

Benyt SRP rules der beskytter imod hmtl filer fra temp

folders.

SRP på html filer fra temp, vil jeg nok være rigtig forsigtig med at benytte.

Men den vil virke. BAT filer fra malware oprettet "Run" folderen vil

breake det her attack.

%TEMP%\*.html

%PUBLIC%\Run\*.BAT

Vær opmærksom på at html skal tilføjes som "Designated File Types"

Hvorfor ikke bare bruge SRP rules imod iso eller vbs. Simpelt fordi

der ikke findes en default systemvariabel til CD-ROM eller DVD

drives i Windows. Dog kan de oprettes med noget scripting.

Files mounted on CdRom drev

Dette kan bruges til søgninger i Kibana.

Look for files mounted on CdRom drives:

Event id: 4663 - An attempt was made to access an object

event_data.ObjectName

Task: Removable Storage

event_data.ProcessName

Wildcard Search - *CdRom*

AV-Scanninger på mail stores

Indfør periodeske scanninger på alle mailstores. Dette skal være en

del af ens complaint policy der er aktivt og virker. Det skal

testes og alle resultater fra scanninger når scannerne finder noget

bør man undersøge. For det betyder i bund og grund at malware er

sluppet igennem på et tidligere tidspunkt. (Slet ikke filer, men sæt

dem i karentæne så de efterfølgende kan undersøges)

OBS - Benytter man Microsoft Defender, så skal man slå email

scanning til via GPO'er først. Men det betyder ikke at den så kan

finde ud af at scanner alle filtyer der typisk kan indeholde mail.

Benytter man Defender til et mailsystem skal man være opmærksom på

at Defender langt fra kan scanne alle mail typer. Bruger man

andet end beskrevet her, vil den slet ikke kunne finde malware i

mails der ligger i eks eml. Windows Defender er en lidt begrænset

kop te i virkeligheden. Jeg vil i virkeligheden have min tvivl ved

at benytte det i en enterprice og især til mail scannning på andet

end hvad det lige understøtter.

Man kan evt teste med

MpCmdRun

Yara rules og OpenIOC

Der kan laves yara rules, såfremt man har den mulighed. Kræver man

kigger den nuværende metodik igennem. IOC kan oprettet og benyttes

de steder man har mulighed for det.

MITRE

På MITRE

findes denne form for angreb slet ikke, dog kun løsligt beskrevet,

men det er i forbindelse med noget x-fil af data.

BlackNurse Attacks - Now Black Storm

21 Februar 2022 - Blog Post # 813

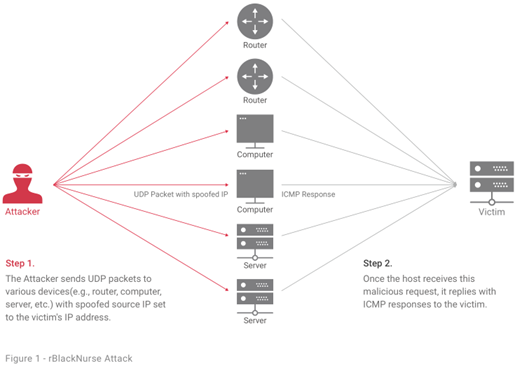

rBlackNurse

NexusGuard har nu identificeret en udvikling af

BlackNurse DOS attacket som jeg var en stor del af af foretage

analyse af tilbage i

2016 sammen med et par kolleagaer fra min daværende arbejdsplads i

TDC-SOC. BlackNurse som bestemt ikke er forsvundet, er nu blevet

udviklet til "Black Storm" hvilket er vildt.

Black Storm i en nøddeskal

En spoofet UDP pakke bliver sendt til en enhed (Porte behøver ikke

være åbne)

Enheden vil så svare den spoofet IP med en ICMP pakke. Der bliver

svaret på samme måde som i BlackNurse attacket med Type 3 Code 3. Og

vupti nu er BlackNurse pludselig noget der kan udnyttes i et

distriburet spoofet angreb. Smart og rigtig farligt, for de fleste

kan ikke gøre noget ved det, hvis det bliver angrebet. Eks kan man

jo bare angribe enhederne før det target man ønsker at angribe og

target kan slet ikke se hvad det er der sker.

Anbefalet

NexusGuard har et par anbefalinger i deres paper, jeg vil

anbefale man lige får kigget igennem.

Test dit eget netværk

Igen kan man teste med "Hping3 -2

<target ip> -p <closed port> -c 1" Modtager du en

Type 3 Code 3 tilbage, skal du nok gøre noget. Mere om Hping syntax

her -

https://diarium.usal.es/pmgallardo/2020/10/16/hping3-syntax/

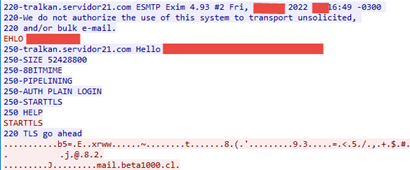

Rusty Emotet Trojan

19 Januar 2022 - Blog Post # 812

Emotet

Emotet Trojan er bestemt ikke ny.

Det blev taget ned og nogen forsøger nu at puste liv i det igen.

Det støjer så det halve kan være nok i IDS systemer. Dog forsøger

det et par nye ting, som gør det endnu nemmerer at få øje på.

SANS Storm Center

På næsten samme måde som jeg lige har beskrevet noget

malware helt tilbage fra 2002 som er relateret til Cutwail/Pushdo,

laver Emotet nu samme fejl i EHLO på SMTP porte. Derved kan

inficeret host med Emotet identificeres ret hurtigt.

Brand Duncan har et fint write-up

IOC

Domæner man kan lede efter.

IDS Rules frigivet

Ingen kendte falske positiver

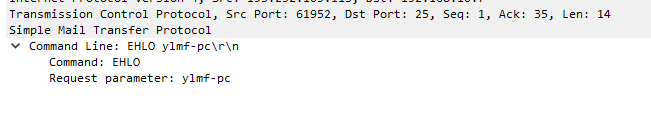

"ylmf-pc" Password attacks !

17 Januar 2022 - Blog Post # 811

EHLO ylmf-pc

Nogen gange falder man over meget gamle ting som åbenbart bare ikke

skifter eller forsvinder. Denne gang brute force password guessing

attack fra Cutwail/Pushdo. Der er helt tilbage i

august 2016 skrevet artikler omkring disse attacks. Må

sige det køre lystingt derude stadig imod mail systemer.

Det er stadig meget aktivt

Efter jeg fik øje på det her, må jeg sige det ikke er noget

blevet mindre aktivt igennem tiden. Det kan godt betale sig lige at

holde et våget øje med dette. Det bedste er nok bare at droppe

forbindelser med denne signatur. EHLO/HELO indeholder

ylmf-pc

IDS Rules frigivet

Ingen falske positiver. Der findes heller ikke noget andre IDS rules

derude jeg har kunnet finde.

![]()

Password attacks fra 3835 IP'er fra IOTBotnettet

1 Januar 2022 - Blog Post # 810

Password attacks fra IOT Botnet

Skrev 10 December 2021 om

angreb jeg så fra et IOTBotnet. Jeg har lige verificeret hvor mange

forskellige IP adresser jeg har set som deltager i password attacks

imod bla mail systemer. Det her er fra små 14 dages trafik, på

antallet af attacks der er blevet droppet.

Betydelig størrelse

Med det estimat jeg har lavet her, som faktisk er rent begrænset i

omfang,

vil jeg tro at tallet kan være min 4-5 gange højere. Da det ikke kun

er mig der har set de her attacks, må jeg sige det kan have en

betydelig indvirkning på sikkerheden generalt for rigtig mange, der

dels ikke opdager disse attacks eller for den sags skyld at de har

inficeret udstyr med malware der deltager i disse attacks.

Mange bliver angrebet

Mange bliver angrebet og mange har allerede udstyr, som er inficeret

og deltager i angreb. Det er lidt bemærkelsesværdigt at der ikke er

langt mere fokus på at tage denne form for Botnet's ned, da der i

virkeligheden jo ikke er grænser for hvilke ulykker de reaelt kan

foretage på internettet.

Liste med IP-adresser

Har her igen frigivet en liste med de IP adresser som har udført

angreb. Så skrevet indeholder den ip adresser på 3835 enheder

der er inficeret med malware allerede.

IDS Rules - JA3 hash

Blev frigivet i tidligerer publicering.

Blog posts

Alt hvad jeg har skrevet om igennem 2022