Networkforensic

Threat hunting

LOTS Detection

12 Oktober 2024 - Blog Post # 868

LOTS - "Living off trusted sites"

Domæner som mange benytter har mange virksomheder og IT-Sikkerheds

folk det med at få whitelistet i mange forskellige sikkerheds

systemer. Det er langt fra nyt. Det kan være støj i logs, langsomme

systemer, optimeret AV scanninger, tilpasset EDR systemer, der

sender for mange logs, DNS opslag der støjer osv osv.... Men faktum

er at mange af disse forskellige tjenester hvor der kan hostes

filer, kode hvor download / upload er mulig, de har og vil altid

blive udnyttet i forbindelse med forskellige attacktyper, til

Payloads, Data-X-fil, Phishing, C&C osv... Det er en stor

udfordring især når man benytter sig af Cloud tjenester som eks O365

løsninger, hvor alle virksomheder i bund og grund bliver den samme

virksomhed.

Microsoft er selv kommet med at advarsel om stigende attacks

hvor denne type sites bliver benyttet. Metodikken der ofte bliver

benyttet kan være svær for mange at opdage. Selv metodikken de

beskriver her syntes jeg er "smukt" udført og kan være meget svær at

opdage og de fleste vil sikkert aldrig bliver opdaget. Jeg udførste

selv et par test med at inficerere en host via Sharepoint med en exe

fil og en inficeret DOCX fil. EXE filen bliver forsøgt stoppet på

mange måder men DOCX filen ryger lige igennem.

Eksempler på nogen udnyttet sites.

Bare lige for at komme med et par eksempler som tit bliver udnyttet

det kunne være Sharepoint, Dropbox, OneDrive, Google drive,

forskellige Office sites, Facebook, Meta, Slack, Telegram osv osv

listen er lang. For at få et indblik i hvilke sites der kan være

tale om, så kan man tage et kig på

lots-project.

Listen er slet ikke komplet i mine øjne og der mangler sites som er

lige så meget udnyttet som ikke er med på listen. Det er lidt i

forlængelse af eks

LOLBAS

og LOLdrivers.

Teknikker/metodikker som i virkeligheden er helt fantastiske til

attacks, da de sjældent kræver bagdøre og ny malware. Kort sagt man

benytter sig bare af det der er tilgængeligt på systemerne i

forvejen og som sjældet rejser nogen sikkerheds flag og i mange

tilfælde er whitelistet.

LOLBAS, LOTS, og Loldrivers.

Dette er alle ting man kan tune sin Sysmon detection til at kunne

opdage uden de helt store problemer. Netop detection af LOLBAS,

LOLdrivers og LOTS er noget jeg har haft indsamlet meget længe i min

egen config af Sysmon. Dog vil jeg sige at LOTS har fået mere

opmærksomhed nu end tidligere. Det gør at man får de rigtige logs

indsamlet. Der hvor selve detection / alert delen skal laves er ofte

på et SIEM system, der kan overvåge disse kontinuerligt op imod eks

MISP, Virustotal data og anden form for relevant data.

Metodikkerne

Selve udnyttelsen at disse metodikker, er noget der i

højere og højere grad er er fokus på fra APT aktører. Der udkommer

mange TI reports hvor man kan se at det er tilfældet. Det er helt

almindelig ting de bare udnytter.

I en modernet hacker verden er det faktisk ikke "så svært" at få

adgang til systemer især når der ikke bliver benyttet 2FA på alle

systemer og der benyttes åbne porte der udstiller en bagved liggende

web-server. Det ser vi desvære hver eneste dag. Desuden har vi alt

for meget trust til mange af disse kendte sites generalt, som nok er

den største sikkerheds risiko. Så alle der eks bruger O365, der

truster man jo allerede alle de sites som Microsoft tilbyder igennem

deres løsning. Det her er ikke for at slå løs på Microsoft og O365

det kan være alle mulige andre ting også, se bare hvor lang liste

med LOTS site er og hvor mangelfuld den samtidigt også kan være.

Et par gode råd

En par ting mange overser er brugen af TLS/SSL VPN løsninger, hvor

man udstiller et web-Interface til brug for log-on til VPN.

Udfordringen er at web-serveren ligger på samme boks og basalt set

exponerer den bagved liggende web-server til brug for Log-on i

forbindelse med VPN adgangen, men ofte er det web-server delen der

er en sårbarhed i og når så et exploit bliver frigivet er det oftes

web-serveren delen der så giver adgangen for en attacker.

Men vi ser jo også en kæmpe stigning i "low and slow bruteforce

attacks" imod alle systemer hvor der kan forsøges at blive

logget ind. Disse attacks kører i døgndrift derude. Jeg har selv

afdækket

BIMP-BotNettet, som gør netop dette. Så generalt set er mange

servises langt fra sikret godt nok udadtil. Antallet af afdækket

Botnets der laver bruteforce attacks bliver også flere og flere. Det

er derfor vigtigere nu end nogen siden før at få lukket åbne

servises ned. Netop Microsoft seneste advarsel beskriver netop en

bruger konto der giver adgang. Så min henvisning til VPN og

web-interfaces går i virkeligheden på at man nok ikke længere bør

benyttes sig af denne type adgange hvor der ligger en web-server og

udstiller en log-on promt der giver adgang til ens virksomhed. Nye

alternativer bør blive undersøgt.

Happy hunting.....

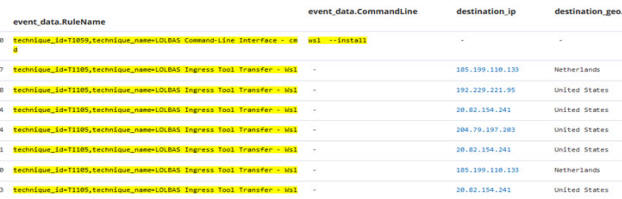

Windows Subsystem for Linux - WSL monitor

16 August 2024 - Blog Post # 867

WSL

WSL er efterhåden ikke noget nyt man kan i windows. Udfordringen

med overvågning af denne er næsten det samme som med VM hosts, at de

kan være svære at overvåge. Men med Symon kan man komme en stor del

af vejen. I min Sysmon config er det noget der har har været

tilgængeligt i et par år efterhånden. Men i forbindelse med Defcon

lige har rullet er det blevet noget der er kommet lidt fokus på, som

noget helt vildt nyt og vildt, hvilket det ikke er. Man kan desuden

med min config holde øje med alle viretuelle maskiner der bliver

installeret og startet og hvor de forbinder sig til.

En simpel søgning der kan bruges er

(event_data.RuleName:"technique_id=T1059,technique_name=LOLBAS

Command-Line Interface - cmd" AND event_data.CommandLine: *install)

OR event_data.RuleName:"technique_id=T1105,technique_name=LOLBAS

Ingress Tool Transfer - Wsl" OR

event_data.RuleName:"technique_id=T1202,technique_name=LOLBAS

Indirect Command Execution - Wsl"

Opdateret config og Sysmon 15.15 frigivet.

Jeg har desuden fået frigivet opdateret installationer til Sysmon

15.15 med config 51.

Alt er gratis...

Happy hunting.....

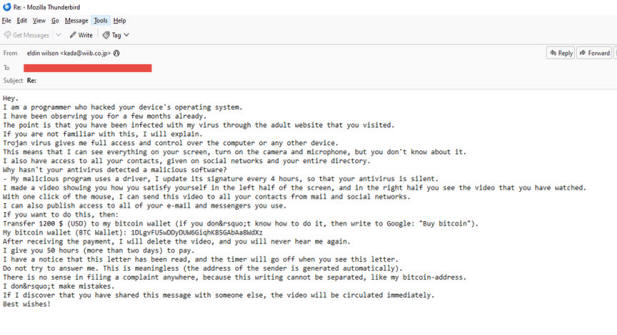

Sextortion (Afpresning)

28 Juli 2024 - Blog Post # 866

Sextortion

Det er ren og skær afpresning. Det er også noget der rent faktisk

efterforskes af Politiet og kan derfor anmeldes.

Har brugt min første feriedag på at svare forældre, hvis børn som har

modtaget mails med dette indhold.

Min korte kommentar til dette er slet mailen. Det er et ren og skært

SCAM. De kommer i mange udformninger og ser eks også ud som

herunder.

De mails der er i omløb pt. ser således ud....SLET DEM.

Anmeldelse

Til de meget bekymret forældre kan dette anmeldes til

Politet her

RedBarnet har også noget information her

https://redbarnet.dk/foraeldre/leksikon/sextortion/

Happy hunting.....

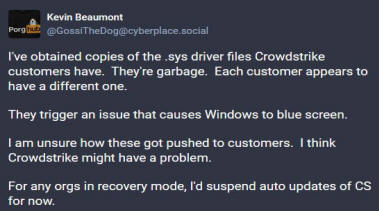

CrowdStrike Falcon Fail...

20 Juli 2024 - Blog Post # 865

Total Fail

Må inderømme at dette helt klart nok kommer til nr 1 i lang tid på

"Total fail listen". Jeg kan huske mange igennem tiden som er fejlet

af forskellige sikkerheds vendors på forskelige områder. De er

allesammen nogen der brænder sig fast i hukommelsen. Men denne her

slår dem alle alene grundet den impact det har haft. På mange måder

ligner det her Mærsk incident om igen. Dog ikke med noget der ligner

Ransomware men med BSOD. Fejlet opdatering der går meget hurtigt via

Software deployment. Det er designet til at skulle gå hurtigt

hvilket det også gør

Som med Mærsk incidentet hvor "Det russiske told system" brugte en

falg til at bestemme hvem der skulle modtage en opdatering. Så lader

det til at hver CrowStrike kune modtager individuelle AV

opdateringer

på samme måde som det er sket med Mærsk. Men jeg kan stille mange

spørgsmål til hvorfor hver kunde skal have individuelle

opdateringer. Det kan der være mange

årsager til og nødvendige. MEN det giver mange sikkerheds mæssige

udfordringer. Jeg kan tænke mange senarier igennem der ikke er

ønsket her.

Forklarings problem

Genralt har CrowdStrike et meget stort problem med at en opdatering

kan lamme et OS i den anden ende på den måde det har gjort. Det SKAL

fanges i test inden det bliver sendt ud. Her har de et stort

forklaringsproblem. Men det er stort set det samme der er sket for

mange andre sikkerheds producenter igennem tiden, dog ikke med så

stor impact. Tilliden til dem på dette område får konsekvenser, det

får de lidt svært ved at rette op på.

Som sikkerheds analytikker er jeg selv gået uden om producenter der

gentagende gange laver denne type fejl. CrowStrike har lavet flere

fejl end jeg faktisk var klar over. Dem kan man finde rundt om på

nettet, de dukker især op nu. Så jeg mener slet ikke de er så modne

som mange måske tror de er. Men det er heller ikke en nem opgave for

nogen. Det er super kompliceret.

Identificering af fejl.

CrowedStrike Falcon fik da hurtigt identificeret fejlen. Men det

der bliver efterladt, er et helt vildt stort oprydnings arbejde.

Deres vejledning stemmer heller ikke helt mål med virkeligheden.

Mange der eks bruger Azure skal mounte diske ind og ud og med alle

dem der sidder og retter fejl lige nu, så går opgaven latterlig

langsomt. Det meste udstyr skal fejlrettes i hånden. Kender en

virksomhed der er ramt med godt 80.000 maskiner. Der skal løbes

stærkt for at få ting i luften igen her.

OSINT

Det er jo helt latterligt hvor nemt det lige er blevet at lave OSINT

på hvem der bruger CrowdStrike Falcon lige nu. Man skal bare kigge

efter dem der publicerer de er nede grundet et fejlet opdatering i

CrowedStrike. Det ved jeg der helt sikkert er nogen der kan bruge

til noget. Så det er "OSINT for the win"

Microsoft skyld !

Denne gang mener jeg faktisk ikke man kan sige det er Microsoft

skyld. Det er ene og alene CrowdStrike Falcon.

Men da de fleste bruges Microsoft som leverandør til alt hvad de

laver og det hele ligger i cloud, så skal man tænker over at få ting

flyttet væk fra Cloud til "on prim" der måske heller ikke alle sammen køre

på samme type OS. Det er alt for sårbart at alle ligger på de samme

systemer, noget mange sikekrheds folk altid har været klar over, men hvor ingen rigtig lytter til andet end marketings

folk. Men tænk over, at alle der bruger den samme cloud platform

basalt set bliver til den samme virksomhed.

Ironien.

Noget mange sikkerheds folk også ved, er at jo mere du installerer

på et OS jo mere sårbart bliver det og sværre at beskytte. En øvelse

mange virksomheder bør gøre sig er at begrænse installationer på

endpoints og servers og især ikke at ligne alle andre virksomheder.

Ligner alt hianden og der kommer en sårbarhed, så har det indflydes

på alle.

Det her var et ligende eksempel Mikko Hyppönen brugt for godt 20 år

siden. Kommer der en virus der rammer køer. og alle er den samme

type ko. Så forvent at det kan sprede sig til alle de samme køer.

Så er det måske en god ide ikke at ligne de samme køer..... Det er

gælde for OS og det valg af sikkerheds software man benytter.

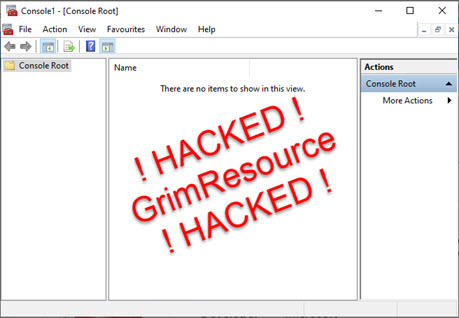

Ny angrebs metodik "GrimResource"

27 Juni 2024 - Blog Post # 864

GrimResource

Elastic Security har publiceret information omkring en ganske ny

metodik, der fik min store interesse, da man kan sende msc udformet

filer direkte igennem de fleste mail systemer uden de bliver

stoppet. Ved ikke hvorfor det skal være muligt at indlejre scripts i

denne type af filer, men det kan man altså. Det er lige så godt som

at kunne sende EXE filer igennem et mail system uden det blver

stoppet eller blokeret ude på endpoints.

MSC filen

er en Windows Management Console fil, som meget ofte beyttes af

Microsoft admins. MSC filen bliver typisk åbnet på klienter og

servers med mmc.exe. Den nuværende kampage var for et par dage side

helt uden detection herunder 0 hits på VT.

Tiden efter Office default allow scripting

Den evige jagt på muligheder for at afvikle scripts efter Microsoft

har disablet den default opførelse i Office, køre lystigt. Denne

gang er det MSC filer. Man skal ikke tillade MSC extension typer via

mailsystemer, det er MEGET kritisk at man få dette blokeret

omgående.

Opdatering. 02-07-2024

Angående vedhæftet filtype for at udnytte denne angrebsvinkel er

*.msc. Så har jeg teste flere O365 mail systemer hvor det ikke er tilladt

og andre hvor de render fint igennem. Til min overraskelse render

det også fint igennem systemer som Proton-mail. Så uanset tjek lige

eget system og på et O365 er det åbenbart ikke implicit at det er

blokeret.. Man kan desuden lave blokeringer af MSC filer i Windows

med bla Sysmon og mange andre værktøjer.

Sysmon

Via sysmon config, har jeg lavet fuld detection for denne metodik.

Så kommer de med nye skadelige filer og benytter denne metodik, så

har man en chance for at opdage det med Sysmon Config 47.

IDS Detection

Der findes ikke IDS Detection til disse, da de pt bruger almindelig

HTTPS

Happy hunting....

Analyser af BOTNET - SektorCERT

8 Juni 2024 - Blog Post # 863

BIMP-BotNet -

SektorCERT har frigivet "Analyser

af BOTNET" som er en opfølgning på deres frigivelse af "Uautoriserede

scanninger mod energi- og forsyningsselskaber" Rapporten ser på

IP adresser der ikke kunne identificeres i første omgang men

identificere og et Botnet som har kørt længe under radaren. Det er i

forhold til at foretage "low and slow" bruteforce attacks imod stort

set alt der har en "login promt" Det der er det lidt vilde er at det

udelukkende er et Botnet bestående af IOT dimser og som ikke kan

relateres til andre typer Botnet's, som allerede er kendte derude.

Yderligere er der identificeret forskellige andre Botnet's som også

spiller en rolle i forhold til vedvarende daglige angreb. Det er

noget der rammer alle og anbefalinger kan i høj grad anbefales til

alle.

Man kan hente både en Dansk og en Engelsk version på

SektorCERT's hjemmeside.

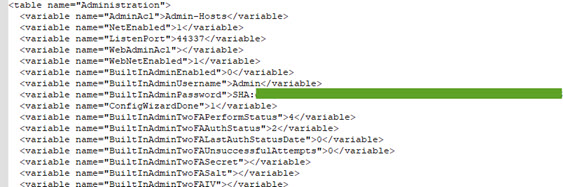

Kerio Connect (GFI) Upload og Remote Tools giver udfordringer med privacy og sikkerhed

5 Juni 2024 - Blog Post # 862

Kerio Connect

(GFI) med sikkerheds udfordringer

Inbygget som i så meget andet er der i Kerio Connect mail servers en

inbygget funktion (kassist.exe) som i tilfælde af at noget crasher

indsamler oplysninger om et crash, det er også kaldet for et "crash

dump" Det kan være i tilfælde af at en update fejler, så får

administratoren den mulighed via en GUI at kunne sige ja til at

uploade dette til Kerio (GFI). Det er faktisk ikke noget man lige har

mulighed for at slå fra via config nogen steder, MEN man kan jo sige nej til at uploade

når og hvis GUI fremkommer. Dog

i den seneste version har deres automatiske GUI været lidt fraværende og ikke fremkommet,

hvilket jo kan give lidt udfordringer når der så sker en upload

alligevel.

Indsamling af

data i forbindelse med Crash

Den store udfordring med at kassist.exe indsamler data, er at alle

Configs omkring hele systemet nu bliver indsamlet og sendt direkte

til Kerio

(GFI) . Det betyder i virkeligheden at man kan opsætte en "tro"

kopi at hele mail systemet på et andet test system, herunder alle

brugerer med tilhørende password i form af HASH værdier. Alle sikkerheds indstillinger der er lavet på

systemet er også en del af den pakke. Man kan sige det er nødvendit

i en fejl situation til en udvikler der skal kigge det igennem.

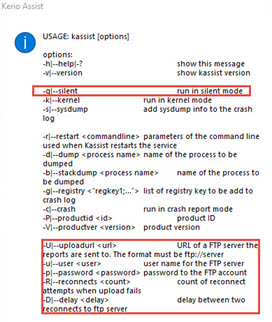

Billedet her viser en SNIP af den indsamlet information fra en

Kerio Connect Mail server

Hvem stoler man på ?

Min kæmpe udfordring, med at det hele

bare bliver indsamlet og sendt er jo at, stoler man på den modtager

i den anden ende, der basalt set nu kan opsætte hele systemet hos

sig selv ? Man ved jo faktisk ikke hvem der har adgang til de data.

Denne form for indsamling gør mig virkelig skeptisk over for den

sikkerhed der praktiseres også selvom det er i forbindelser med

crash og fejlrettelser så skal man altså ikke sende al den form for

information. Dette burde blive håndteret anderledes.

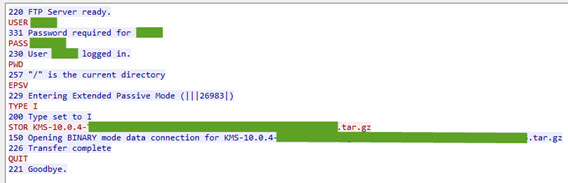

Upload fra kassist via FTP

Når jeg ser FTP upload bliver jeg typisk bekymret, for jeg forventer i dag, at man

benytter en eller anden form for krypteret kanal til fil

overførelser. Hele upload af "Crash dump" filen til

"crash.kerio.com" sker via FTP, som jo er ganske ukrypteret.

Benytter man så alligevel FTP,

så kunne man forvente at filer der bliver overført i et krypteret

format eller password beskytte med et meget langt passwords, så

alle der lytter med på Internet trafikken, ikke bare kan genskabe det

hele.

Hele filen er lige til at carve ud

af netværks trafikken og genskabes på et tilfældig system i

klar tekst. Den kan udpakkes uden password. Man

kunne måske forvente bruger navne og passwords på FTP forbindelsen,

men dette er jo ukrypteret og kan findes i klart format i

netværkstrafikken og er ikke svært at finde. Bruger navnet hertil er

"crash" den hurtige kan gætte hvad password mon kan være ? Det tog mig at under 10 min at se hvad

der skete, og carve filen ud af trafikken og få den udpakket for at

se hvad denne indeholdte.

Billedet her viser FTP forbindelsen direkte til

"crash.kerio.com"

Kassist tilbyder rent faktisk slet ikke andet end FTP overførelser.

Men kan til gengæld gøre det hele i "Silent mode" så ingen opdager

det sker og til placeringer der ikke er "crash.kerio.com".

Det betyder jo også at deres support tools ikke er blevet opdateret til

seneste standarder i mange år. Det er også generalt det jeg syntes

efterhånden kendetegner Kerio Connect. Det bære præg af,

manglende tidsvarende sikkerheds funktioner.

Billedet her viser de switches som kan benyttes af kassist.exe

Remote access tools

Som noget nyt i deres seneste versioner, bliver der installeret et

"Remote Access Tool" som en del af installations pakke. Dette er fra

tailscale som er en del af deres "nye" App Manager. Det virker

som ren "backdoor access" og med samme metodikker som jeg ofte ser

med forskellige RAT-Trojans. Det er bare så meget "NO GO" at dette

bliver default installeret, for det er helt sikkert at det før eller

siden bliver misbrugt til noget utilsigtet.

Bruger manualer med opdateret information.

Man kunne forestille sig, at der var en beskrivelse af hvordan

kassist.exe eller tailscale.exe virker og hvortil forbindelser kan

forventes. Men intet i deres manualer er nævnt om disse værktøjer. Det jeg kan

finde på

kassist er ret sparsomt samt noget tilbage fra

2016. Ang tailscale som er en del af deres ny App manager er

der intet nævnt nogen steder i manualerne og igen er det eneste jeg kan finde,

noget

fiks omkring netop tailscale som er blevet rettet i Kerio App

Manager. Der er derfor i min optik manglende kritisk information i

manualer og vejledninger i håndteringen af disse værktøjer.

Hvad så nu

Jeg er altså ikke særlig imponeret. Et sikkerheds firma som netop

Kerio og GFI som tillader denne form for håndteringer af deres kunders

data og installationer samt Remote tools. Desuden benytter de i stor

stil nu

CNAME Cloaking på de fleste af deres Online Servises. Det

er typisk til ren tracking af deres

brugerer. Jeg har i mange år benytte produkter fra Kerio som firewalls

og proxy gateways AV systemer og port scanners og har været super

glade for disse. MEN må også sande at Kerio (GFI) ikke længere er

for mig, som ønsker en lidt anden standard end det jeg er begyndt at

se i deres produkter.

Læs denne artikel fra Palo Alto ang

CNMAE Cloaking

Kerio var engang en meget respekteret software sikkerheds

udviklingshus, men efter GFI har overtaget det, er sikkerheden altså

skredet en hel del. I dag virker det som en "penge maskine" i

kategorien "support haters".

Anbefaling

Man skal generalt være opmærksom på produkter man benytter i

produktion og hvad de laver. Det samme er gældende for Kerio

Connect. Dog har jeg samlet nogen anbefalinger man kan gøre brug af

herunder.

Ændre rettigheder på følgende foldere:

C:\ProgramData\Tailscale\*

C:\ProgramData\GFIAgent\*

Block fil med Sysmon

| <!-- Event ID 27 == File Block

Executable --> <RuleGroup name="FileBlockExecutable" groupRelation="or"> <FileBlockExecutable onmatch="include"> <!-- Unwanted Agent installation --> <TargetFilename name="technique_id=Known unwanted agent installation ,technique_name=Remote access - tailscale" condition="end with">\tailscale.exe</TargetFilename> </FileBlockExecutable> </RuleGroup> |

Drop Domæner

*.tailscale.io

*.tailscale.com

crash.kerio.com

Firewall

Sikre din mailserver med firewall regler, der ikke tillader udgående

forbindelser du ikke kender til.

IDS rule frigivet

Jeg har frigivet et par IDS regler man kan benytte.

Sysmon Config

Desuden kan man benytte min

Sysmon Config fil som fint spotter dette.

Happy Hunting.....

Blacknurse

17 April 2024 - Blog Post # 861

Blacknurse.dk

lukker og slukker

Det var/er en type DDOS vi opdagede i TDC-SOC tilbage i 2016. Man kan

læse det meste på mit eget site her eller på

Wikipedia. Man kan desuden hente en

kopi af selve blacknurse.dk her i en zip med en enkelt html fil.

Man kan også hente

PDF rapporten vi frigav i TDC-SOC.

Sysmon forensic tool - SysmonViewer

06 Januar 2024 - Blog Post # 860

Sysmon forensic

Igennem lang tid har jeg lavet

Sysmon configs der er rigtig gode til at finde de typisk ting

man leder efter i forbindelse med forensic sager og især når det

handler om hvad der sker på en host når malware bliver hentet og

afviklet. Det er også i forbindelse med forskellige hacker sager at

Sysmon forensic kan være rigtig godt at kunne, da det er en gudlmine

af logs.Det seneste jeg har fået implementeret ind i

Sysmon er næsten alle

LOLBAS

teknikker. LOLBAS er vigtig,da især APT-aktører gør meget brug af

disse helt almindelig tools for at hoppe rundt i systemer. Så at

være god til "LOLBAS hacking" er et must for at hoppe ret uset rundt

i Windows miljøer.

Pen-test

Jeg må indrømme at config filen er rigtig godt testet efterhånden og

mange Pen-testers der har testet Systemer med Config filen, bliver

fundet hver gang, typisk inden de overhovet kommer i gang, ofte

fordi de kræver deres egne tools installeret eller bare lagt på et

system. Sysmon sammen med netværks sensors krydderet med Windows

Event-Logs, så har man et fint overblik over hvad der sker i et

Windows miljø. For der er altid et spor at løbe efter...

Default Windows tools

I forbindelse med jeg har lavet Sysmon configs, hvor jeg primært kun

benytter de default installeret tools fra Windows, da jeg mener det

er vigtigt at kunne bruge de default installeret tools, for at være

god til Windows i det hele taget. For det er typisk kun dem man har

til sin rådighed når det kommer til stykket. For det er lige så

vigtig at lære hvordan ting ser ud når de bruges normalt til når de

bliver misbrugt / udnyttet.

SysmonView

Dog vil jeg fremhæve et tool jeg er faldet over der er rigtig godt i

forbindelse med Sysmon Forensic i de tilfælde hvor Sysmon ikke er

forbundet med et SIEM system eller hvor Sysmon Config filen er meget

stor.

Sysmon View er lavet af Nader

Shalabi og hans tools kan jeg virkelig godt anbefale.

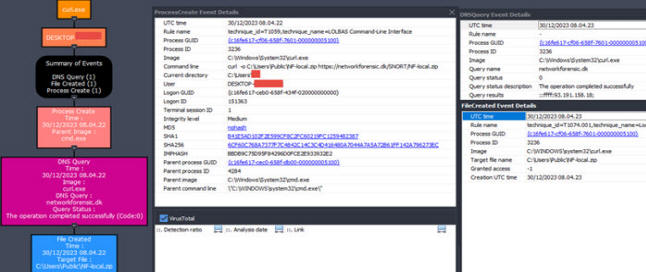

Et lille eksempel på at man via CMD starter Curl og henter en zip og

ligger den et sted på systemet.

Der ligger 3 forskellige tools hos Nader Shalabi - Sysmon View,

Sysmon Shell og Sysmon Box. Alle sammen kan jeg anbefale......

Happy hunting...

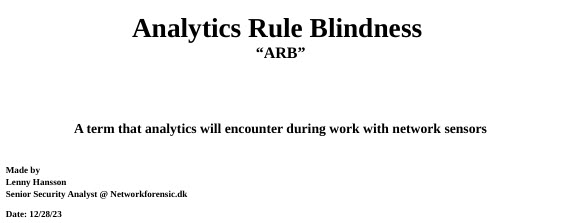

Analytics Rule Blindness

28 December 2023 - Blog Post # 859

Analytics Rule Blindness - ARB

Igennem mange år har jeg manglet at kunne sætte ord på netop

- Analytics Rule Blindness som jeg ind imellem ser

analytikkere blive forvirreret af eller hvor de hopper direkte i

"fælden" når de sidder og validerer trafik.

Jeg har her forsøgt at beskrive dette ret kort faktisk, men så det

også bliver lidt forståligt for en analytikker.

Jeg har skrevet en lille PDF file som man kan hente her

Analytics

Rule Blindness.pdf

Blog posts

Alt hvad jeg har skrevet om igennem 2024